Удаление вредоносных программ — Обзор

В последние годы мы слышали о многих людях и крупных корпорациях, которые теряют свои ценные данные или оказываются в ситуации, когда их системы взломаны. Эти нежелательные действия вызваны, в большинстве случаев, использованием программного обеспечения, вставленного в сетевую систему, сервер или персональный компьютер. Это программное обеспечение известно как вредоносное ПО .

Вредоносное ПО может нанести вред системе или сети напрямую или подорвать их для использования другими лицами, а не по назначению их владельцев. Это комбинация двух слов: Mal означает « Плохой» и « Ware» означает « Программный» .

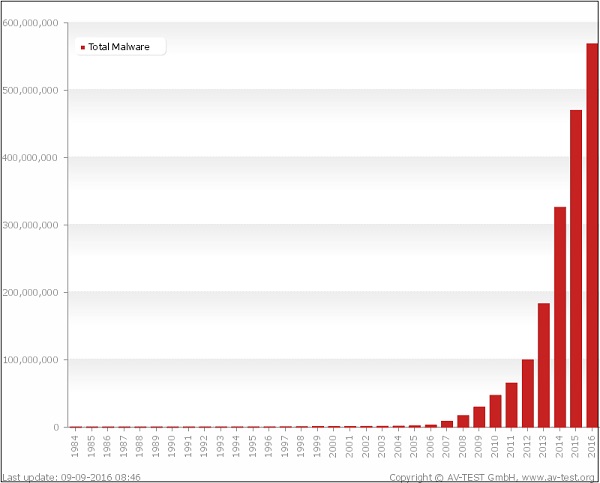

Основываясь на www.av-test.org , статистика очень сильно растет. Пожалуйста, посмотрите на следующий график, чтобы понять рост вредоносных программ.

Как видите, только в 2016 году было обнаружено более 600 000 000 вредоносных программ. Основываясь на securelist.com , страны, которые заразили компьютеры по сравнению с более чистыми, —

| Максимальный риск (более 60%) в 22 странах, включая | ||

|---|---|---|

| Кыргызстан (60,77%) | Афганистан (60,54%). | |

| Высокий риск (41-60%): 98 стран, включая | ||

| Индия (59,7%) | Египет (57,3%) | Беларусь (56,7%) |

| Турция (56,2%) | Бразилия (53,9%) | Китай (53,4%) |

| ОАЭ (52,7%) | Сербия (50,1%) | Болгария (47,7%) |

| Аргентина (47,4%) | Израиль (47,3%) | Латвия (45,9%) |

| Испания (44,6%) | Польша (44,3%) | Германия (44%) |

| Греция (42,8%) | Франция (42,6%) | Корея (41,7%), |

| Австрия (41,7%) | ||

| Умеренный локальный уровень инфекции (21-40,99%): 45 стран, включая | ||

| Румыния (40%) | Италия (39,3%) | Канада (39,2%) |

| Австралия (38,5%) | Венгрия (38,2%) | Швейцария (37,2%) |

| США (36,7%) | Великобритания (34,7%) | Ирландия (32,7%) |

| Нидерланды (32,1%), | Чешская Республика (31,5%) | Сингапур (31,4%) |

| Норвегия (30,5%) | Финляндия (27,4%) | Швеция (27,4%), |

| Дания (25,8%), | Япония (25,6%). | |

Вредоносное ПО может быть разработано хакерами для различных целей, таких как уничтожение данных, автоматическая отправка данных в другое место, изменение данных или отслеживание их до указанного периода времени. Отключить меры безопасности, повредить информационную систему или иным образом повлиять на целостность данных и системы.

Они также бывают разных типов и форм, которые мы подробно обсудим в следующих главах этого урока.

Удаление вредоносных программ — как это работает

Чтобы понять, как работает вредоносное ПО, мы должны сначала увидеть анатомию атаки вредоносного ПО, которая разделена на пять этапов, как показано ниже:

- Точка входа

- распределение

- использовать

- Инфекционное заболевание

- выполнение

Позвольте нам понять вышеупомянутые пункты в деталях.

Точка входа

Вредоносное ПО может проникнуть в систему разными способами —

-

Пользователь посещает свой любимый веб-сайт, который был недавно заражен. Это может быть отправной точкой для вредоносного ПО.

-

Если пользователь щелкает URL-адрес, указанный в электронном письме, он перехватывает этот браузер.

-

Вредоносные программы также могут проникать через любые зараженные внешние носители, такие как USB или внешний жесткий диск.

Пользователь посещает свой любимый веб-сайт, который был недавно заражен. Это может быть отправной точкой для вредоносного ПО.

Если пользователь щелкает URL-адрес, указанный в электронном письме, он перехватывает этот браузер.

Вредоносные программы также могут проникать через любые зараженные внешние носители, такие как USB или внешний жесткий диск.

распределение

Вредоносная программа запускает процесс, который перенаправляет трафик на сервер эксплойтов, который проверяет ОС и приложения, такие как браузер, Java, Flash-плеер и т. Д.

использовать

На этом этапе эксплойт попытается выполнить на основе ОС и найдет способ повысить привилегию.

Инфекционное заболевание

Теперь успешно установленный эксплойт загрузит полезную нагрузку для поддержки доступа и управления жертвой, например удаленного доступа, загрузки / выгрузки файлов и т. Д.

выполнение

На этом этапе хакер, который управляет вредоносным ПО, начнет красть ваши данные, шифровать ваши файлы и т. Д.

Удаление вредоносных программ — Типы

Вредоносные программы разнообразны; они приходят из разных функций и ведут себя по-разному в разных ситуациях. Некоторые из наиболее известных и опасных типов вредоносных программ приведены ниже:

- Вирус

- Adware

- Spyware

- троянский

- Руткит

- ботнеты

- Выкуп посуда

Давайте разберемся с каждым из них в деталях.

Вирус

Вирус — это вредоносная программа, которая действует интересным образом. Эта программа выполняет или реплицирует себя, помещая некоторые свои копии в другие компьютерные программы, загрузочный сектор, файлы данных, жесткий диск и т. Д. Когда процесс репликации завершен, то затрагиваемые области называются зараженными. ,

Вирусы созданы для выполнения некоторых наиболее вредных действий на хостах, когда они заражены. Они могут украсть процессорное время или даже пространство на жестком диске. Они также могут испортить данные и поместить несколько забавных сообщений на экран системы.

Adware

Это программное обеспечение в основном для поддержки рекламы. Пакет, который поставляется автоматически с рекламой внутри. Следовательно, он может приносить хороший доход владельцу.

Spyware

Шпионское ПО — это программное обеспечение, которое в основном используется для сбора информации о какой-либо организации или человеке. Эта информация собирается так, что никто не узнает, что эта информация создается из его или ее системы.

троянский

Троянец не является самовоспроизводящимся типом вредоносного ПО. Он содержит некоторый вредоносный код, который выполняет некоторые действия, которые определяются характером этого конкретного троянца. Это происходит только при исполнении. Результатом действия обычно является потеря данных, и это также может нанести вред системе во многих отношениях.

Руткит

Руткиты — это скрытый тип вредоносного ПО. Они спроектированы особым образом, так что они действительно могут очень хорошо спрятаться, и их довольно сложно обнаружить в системе. Обычные методы обнаружения не работают на них.

ботнеты

Botnet — это программное обеспечение, установленное на компьютере, подключенном через Интернет, и оно может помочь одному из них общаться с другими программами того же типа, что позволяет выполнять некоторые действия. Они могут быть такими же, как сохранение контроля над некоторыми IRC, которые являются связанными с Интернетом диаграммами. Кроме того, его можно использовать для рассылки некоторых спам-писем или для участия в распространении атак типа «отказ в обслуживании».

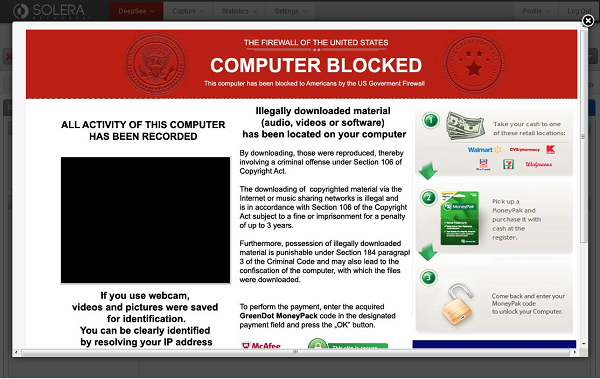

Выкуп посуда

Ransomware — это программа, которая шифрует файлы, которые находятся на жестких дисках. Некоторые из них могут даже просто показать какое-то сообщение о выплате денег человеку, который внедрил эту программу.

Удаление вредоносных программ — методы обнаружения

Обычно, если компьютер заражен, есть некоторые симптомы, которые могут заметить даже более простые пользователи.

Распространенные методы обнаружения вредоносных программ

Некоторые из наиболее часто используемых методов обнаружения вредоносных программ перечислены ниже.

-

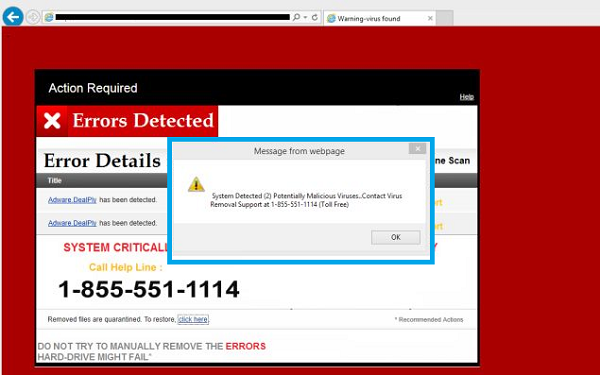

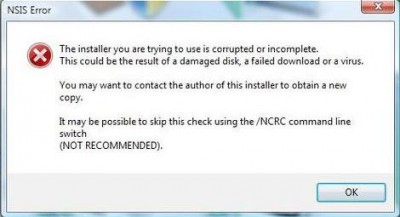

Ваш компьютер показывает всплывающее окно и сообщение об ошибке.

Ваш компьютер показывает всплывающее окно и сообщение об ошибке.

-

Ваш компьютер часто зависает, и вы не можете работать на нем.

-

Компьютер замедляется при запуске программы или процесса. В диспетчере задач можно заметить, что процесс программного обеспечения запущен, но еще не открыт для работы.

-

Третьи стороны жалуются, что они получают приглашение в социальных сетях или по электронной почте от вас.

-

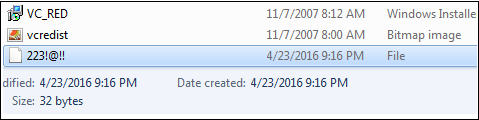

Изменения расширений файлов появляются или файлы добавляются в вашу систему без вашего согласия.

Ваш компьютер часто зависает, и вы не можете работать на нем.

Компьютер замедляется при запуске программы или процесса. В диспетчере задач можно заметить, что процесс программного обеспечения запущен, но еще не открыт для работы.

Третьи стороны жалуются, что они получают приглашение в социальных сетях или по электронной почте от вас.

Изменения расширений файлов появляются или файлы добавляются в вашу систему без вашего согласия.

-

Internet Explorer зависает слишком часто, хотя ваша скорость интернета очень хорошая.

-

К вашему жесткому диску обращаются большую часть времени, что вы можете увидеть по мигающему светодиодному индикатору вашего компьютера.

Internet Explorer зависает слишком часто, хотя ваша скорость интернета очень хорошая.

К вашему жесткому диску обращаются большую часть времени, что вы можете увидеть по мигающему светодиодному индикатору вашего компьютера.

-

Файлы ОС повреждены или отсутствуют.

Файлы ОС повреждены или отсутствуют.

-

Если ваш компьютер использует слишком большую пропускную способность или сетевые ресурсы, это может быть компьютерный червь.

-

Место на жестком диске постоянно занято, даже если вы не предпринимаете никаких действий. Например, установка Mew Program.

-

Размеры файлов и программ изменяются по сравнению с их исходной версией.

Если ваш компьютер использует слишком большую пропускную способность или сетевые ресурсы, это может быть компьютерный червь.

Место на жестком диске постоянно занято, даже если вы не предпринимаете никаких действий. Например, установка Mew Program.

Размеры файлов и программ изменяются по сравнению с их исходной версией.

Ошибки, не связанные с вредоносными программами

Следующие ошибки не связаны с вредоносными действиями —

-

Ошибка во время загрузки системы на этапе Bios, например, отображение батареи аккумулятора в Bios, отображение ошибки таймера.

-

Аппаратные ошибки, такие как гудки, прожига памяти, жесткого диска и т. Д.

-

Если документ не запускается обычно, как поврежденный файл, но другие файлы могут быть открыты соответственно.

-

Клавиатура или мышь не отвечает на ваши команды; Вы должны проверить плагины.

-

Монитор включается и выключается слишком часто, например, мигает или вибрирует, это аппаратная ошибка.

Ошибка во время загрузки системы на этапе Bios, например, отображение батареи аккумулятора в Bios, отображение ошибки таймера.

Аппаратные ошибки, такие как гудки, прожига памяти, жесткого диска и т. Д.

Если документ не запускается обычно, как поврежденный файл, но другие файлы могут быть открыты соответственно.

Клавиатура или мышь не отвечает на ваши команды; Вы должны проверить плагины.

Монитор включается и выключается слишком часто, например, мигает или вибрирует, это аппаратная ошибка.

В следующей главе мы поймем, как подготовиться к удалению вредоносных программ.

Удаление вредоносных программ — Подготовка к удалению

Вредоносные программы присоединяются к программам и передают другим программам, используя некоторые события. Им нужно, чтобы эти события происходили, потому что они не могут запускаться самостоятельно, передавать себя с помощью неисполняемых файлов и заражать другие сети или компьютер.

Чтобы подготовиться к этапу удаления, мы должны сначала понять, какие все компьютерные процессы используются вредоносной программой для их уничтожения. Какие порты трафика используются ими для их блокировки? Какие файлы связаны с этими вредоносными программами, поэтому мы можем иметь возможность восстановить их или удалить. Все это включает в себя набор инструментов, которые помогут нам собрать эту информацию.

Процесс расследования

Исходя из вышеупомянутых выводов, мы должны знать, что когда некоторые необычные процессы или сервисы запускаются сами собой, нам следует дополнительно исследовать их связь с возможным вирусом. Процесс расследования выглядит следующим образом —

Чтобы исследовать процессы, мы должны начать с использования следующих инструментов —

- fport.exe

- pslist.exe

- Handle.exe

- netstat.exe

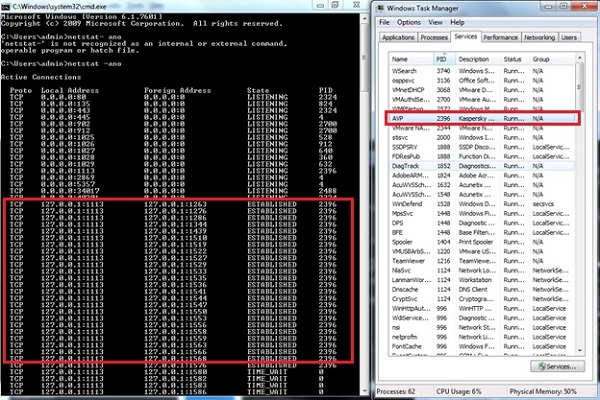

Listdll.exe показывает все файлы DLL , которые используются. Файл netstat.exe с его переменными показывает все процессы, запущенные с соответствующими портами. В следующем примере показано, как процесс Kaspersky Antivirus отображается на команду netstat-ano для просмотра номеров процессов. Чтобы проверить, к какому процессу он принадлежит, мы будем использовать диспетчер задач.

Для Listdll.exe мы можем загрузить его по следующей ссылке — https://technet.microsoft.com/en-us/sysinternals/bb896656.aspx, и мы можем запустить его, чтобы проверить, какие процессы связаны с DLL, которые находятся в процессе используемый.

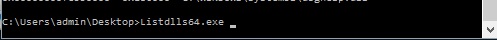

Мы открываем CMD и идем по пути Listdll.exe, как показано на следующем снимке экрана, затем запускаем его.

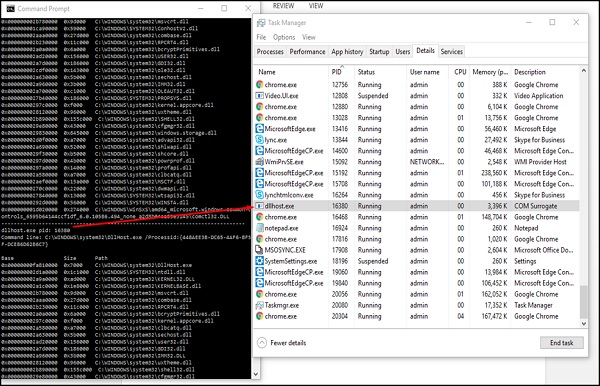

Мы получим результат, как показано на следующем скриншоте.

Например, dllhost.exe использует PID 16320, который имеет описание COM Surrogate и слева. Он показал все библиотеки DLL, отображаемые этим процессом, который мы можем проверить в Google.

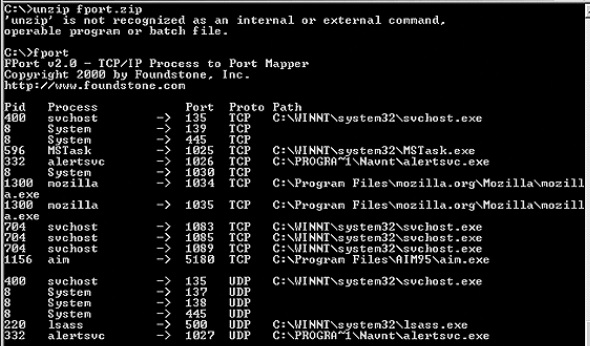

Теперь мы будем использовать Fport, который можно скачать по следующей ссылке — https://www.mcafee.com/hk/downloads/free-tools/fport.aspx# для сопоставления сервисов и PID с портами.

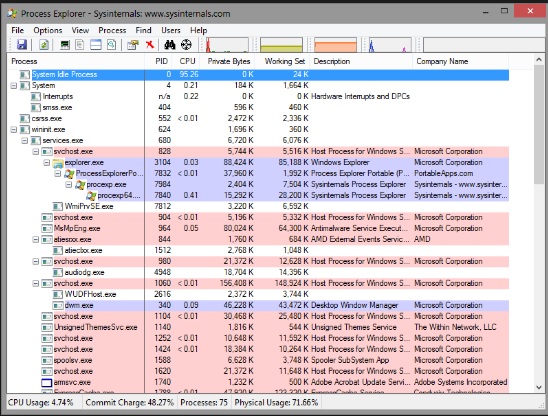

Еще один инструмент для мониторинга служб и определения количества потребляемых ими ресурсов называется «Process Explorer», который можно загрузить по следующей ссылке — https://download.sysinternals.com/files/ProcessExplorer.zip и после. скачав его, вы должны запустить исполняемый файл, и вы увидите следующий результат —

Процесс удаления вредоносных программ

В этой главе мы поймем, как пройти процесс очистки компьютера, который был заражен любым типом вредоносных программ. Давайте следовать шагам, данным ниже.

Шаг 1 — Для начала нам нужно отключить компьютер от сети, который может быть кабельным или беспроводным. Это сделано для того, чтобы процесс хакерства потерял связь с хакером, поэтому дальнейшие утечки данных не могут продолжаться.

Шаг 2 — Запустите компьютер в безопасном режиме , загружены только минимально необходимые программы и службы. Если какое-либо вредоносное ПО настроено на автоматическую загрузку при запуске Windows, вход в этот режим может помешать этому. Это важно, поскольку позволяет легче удалять файлы, поскольку они на самом деле не запущены и не активны.

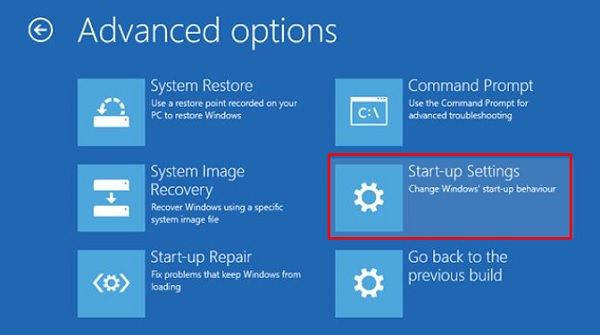

Запуск компьютера в безопасном режиме

Запуск компьютера в безопасном режиме может варьироваться от Windows 7 до Windows 10. Для ОС Windows 10 необходимо выполнить следующие шаги:

Шаг 1 — Нажмите клавишу с логотипом Windows + I на клавиатуре, чтобы открыть Настройки. Если это не помогает, нажмите кнопку «Пуск» в левом нижнем углу экрана и выберите «Настройки». Выберите Обновление и безопасность → Восстановление.

Шаг 2 — В разделе «Расширенный запуск» выберите «Перезагрузить сейчас».

Шаг 3 — После того, как ваш компьютер перезагружается на экране «Выберите параметр», выберите «Устранение неполадок» → «Дополнительные параметры» → «Параметры запуска» → «Перезагрузить».

Шаг 4 — После перезагрузки компьютера вы увидите список параметров. Выберите 4 или F4, чтобы запустить компьютер в безопасном режиме. Если вам нужно использовать Интернет, выберите 5 или F5 для безопасного режима с подключением к сети.

Удалить временные файлы

Удалите свои временные файлы. Это ускорит сканирование на вирусы, освободит место на диске и даже избавит от некоторых вредоносных программ. Чтобы использовать утилиту очистки диска , входящую в состав Windows 10, просто введите « Очистка диска» в строке поиска или после нажатия кнопки «Пуск» и выберите появившийся инструмент — Очистка диска.

Остановите вредоносный процесс, который может быть связан с ним

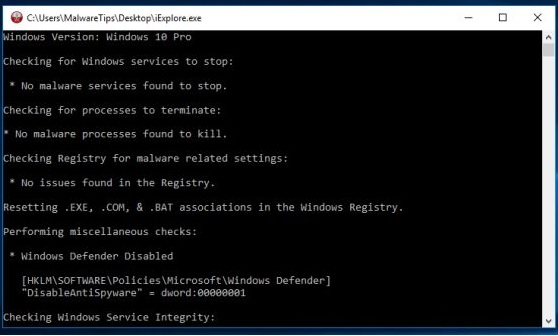

Мы попытаемся завершить все связанные вредоносные процессы. Для этого мы будем использовать Rkill, которую можно легко скачать по следующей ссылке — www.bleepingcomputer.com/download/rkill/

Загрузите Malware Scanner и запустите сканирование

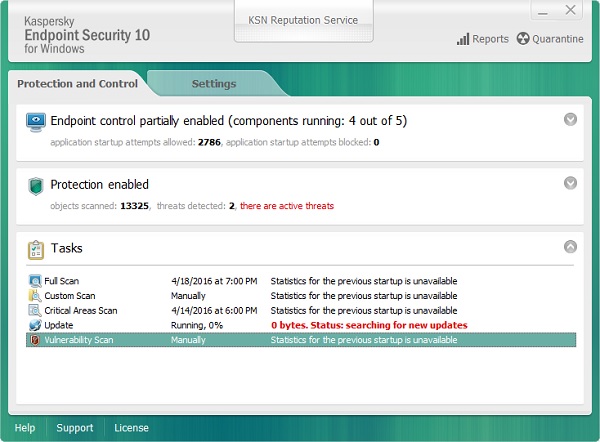

Если на вашем компьютере уже установлена антивирусная программа, вам следует использовать другой сканер для этой проверки на вредоносное ПО, так как текущее антивирусное программное обеспечение может не обнаружить вредоносное ПО. Большая часть известных антивирусных программ представлена на следующем снимке экрана.

Удаление вредоносных программ — защита

Мы должны понимать, что вирусы заражают внешние компьютеры только с помощью пользователя компьютера, что может быть подобно щелчку файла, прилагаемого к сообщению электронной почты от неизвестного лица, подключению USB без сканирования, открытию небезопасных URL-адресов и т. Д. По этим причинам Мы, как системные администраторы, должны удалить права администратора на своих компьютерах.

Некоторые из наиболее распространенных запретов на проникновение вредоносных программ в систему:

-

Не открывайте вложения электронной почты от неизвестных людей или даже от известных людей, которые содержат подозрительный текст.

-

Не принимайте приглашения от неизвестных в социальных сетях.

-

Не открывайте URL-адреса, отправленные неизвестными или известными людьми в какой-либо странной форме.

Не открывайте вложения электронной почты от неизвестных людей или даже от известных людей, которые содержат подозрительный текст.

Не принимайте приглашения от неизвестных в социальных сетях.

Не открывайте URL-адреса, отправленные неизвестными или известными людьми в какой-либо странной форме.

Вот некоторые другие важные указания для поддержания вашей системы обновленными:

-

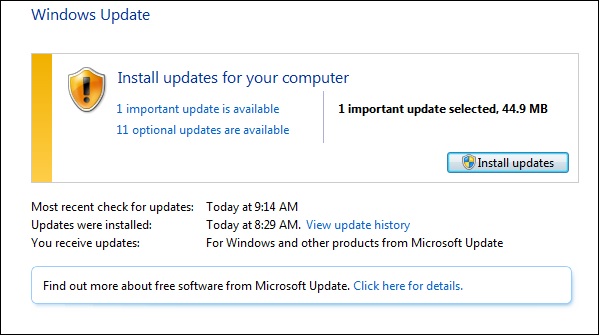

Регулярно обновляйте операционную систему.

Регулярно обновляйте операционную систему.

-

Установите и обновите антивирусное программное обеспечение.

Установите и обновите антивирусное программное обеспечение.

Любое съемное хранилище, взятое у третьих лиц, должно быть проверено с помощью обновленного антивирусного программного обеспечения. Кроме того, имейте в виду, чтобы проверить следующие аспекты.

-

Проверьте, использует ли ваш монитор заставку.

-

Проверьте, включен ли брандмауэр компьютера.

-

Проверьте, регулярно ли вы делаете резервные копии.

-

Проверьте, есть ли акции, которые не являются полезными.

-

Проверьте, есть ли у вашей учетной записи полные права или она ограничена.

-

Обновите стороннее программное обеспечение.

Проверьте, использует ли ваш монитор заставку.

Проверьте, включен ли брандмауэр компьютера.

Проверьте, регулярно ли вы делаете резервные копии.

Проверьте, есть ли акции, которые не являются полезными.

Проверьте, есть ли у вашей учетной записи полные права или она ограничена.

Обновите стороннее программное обеспечение.

Управление рисками вредоносных программ

Управление рисками вредоносного ПО в основном для тех компаний, которые не соответствуют требованиям пользователей одного компьютера. Для управления риском, исходящим от вредоносных программ, есть некоторые ключевые факторы, которые принимают используемые технологии, есть и человеческий фактор. Управление рисками связано с анализом, который идентифицирует риски вредоносных программ и определяет их приоритетность в соответствии с влиянием, которое они могут оказать на бизнес-процессы.

Чтобы снизить риски, связанные с вредоносным ПО, в бизнес-среде среднего размера, мы должны учитывать следующие моменты:

- Общие активы информационной системы

- Общие угрозы

- Уязвимости

- Обучение пользователей

- Уравновешивание управления рисками и потребностями бизнеса

В следующей главе мы изучим некоторые важные инструменты для удаления вредоносных программ.

Удаление вредоносных программ — Инструменты

В предыдущих главах мы обсуждали, что такое вредоносные программы, как они функционируют и как их очищать. Однако в этой главе мы увидим другую сторону автоматической защиты, которая классифицируется как антивирусная программа или антивирус. Использование этого программного обеспечения очень важно в наши дни, потому что, как мы видели в предыдущих главах, количество вредоносных программ растет в геометрической прогрессии, в результате их невозможно обнаружить.

Каждый производитель антивирусных программ имеет свои собственные технологии и методы обнаружения вредоносных программ, но стоит отметить, что они очень быстро обнаруживаются, потому что они получают обновления почти каждый день с обнаружением новых вредоносных программ.

Некоторые из наиболее известных и эффективных антивирусных программ или антивирусов упоминаются ниже —

McAfee Stinger

HijackThis

Malwarebytes

Kaspersky Endpoint Security 10

Панда Бесплатный антивирус

Spybot поиск и уничтожить

Ad-Aware Free Antivirus +

AVG Antivirus 2016

SUPERAntiSpyware

Microsoft Security Essentials