Для разработки и реализации безопасного киберпространства были внедрены некоторые строгие стратегии. В этой главе объясняются основные стратегии, используемые для обеспечения кибербезопасности, которые включают в себя следующее:

- Создание безопасной кибер-экосистемы

- Создание концепции обеспечения

- Поощрение открытых стандартов

- Укрепление нормативно-правовой базы

- Создание механизмов для информационной безопасности

- Обеспечение безопасности услуг электронного управления

- Защита критически важной информационной инфраструктуры

Стратегия 1 — Создание безопасной киберэкосистемы

Кибер экосистема включает в себя широкий спектр разнообразных объектов, таких как устройства (коммуникационные технологии и компьютеры), отдельные лица, правительства, частные организации и т. Д., Которые взаимодействуют друг с другом по многим причинам.

Эта стратегия исследует идею создания сильной и надежной кибер-экосистемы, в которой кибер-устройства могут работать друг с другом в будущем для предотвращения кибератак, снижения их эффективности или поиска решений для восстановления после кибератак.

Такая кибер-экосистема будет иметь встроенную в свои кибер-устройства способность, позволяющую организовать защищенные способы действий внутри и между группами устройств. Эту киберосистему можно контролировать с помощью существующих методов мониторинга, в которых программные продукты используются для обнаружения и сообщения о недостатках безопасности.

Сильная кибер-экосистема имеет три симбиотические структуры — автоматизация, совместимость и аутентификация .

-

Автоматизация — облегчает реализацию расширенных мер безопасности, повышает быстроту и оптимизирует процессы принятия решений.

-

Функциональная совместимость — это ужесточает совместные действия, повышает осведомленность и ускоряет процедуру обучения. Существует три типа взаимодействия:

- Семантическая (то есть общая лексика, основанная на общем понимании)

- технический

- Политика — важно для ассимиляции различных участников в инклюзивную структуру киберзащиты.

-

Аутентификация — это улучшает технологии идентификации и проверки, которые работают для обеспечения —

- Безопасность

- Допустимость

- Простота использования и администрирования

- Масштабируемость

- Interoperability

Автоматизация — облегчает реализацию расширенных мер безопасности, повышает быстроту и оптимизирует процессы принятия решений.

Функциональная совместимость — это ужесточает совместные действия, повышает осведомленность и ускоряет процедуру обучения. Существует три типа взаимодействия:

Аутентификация — это улучшает технологии идентификации и проверки, которые работают для обеспечения —

Сравнение атак

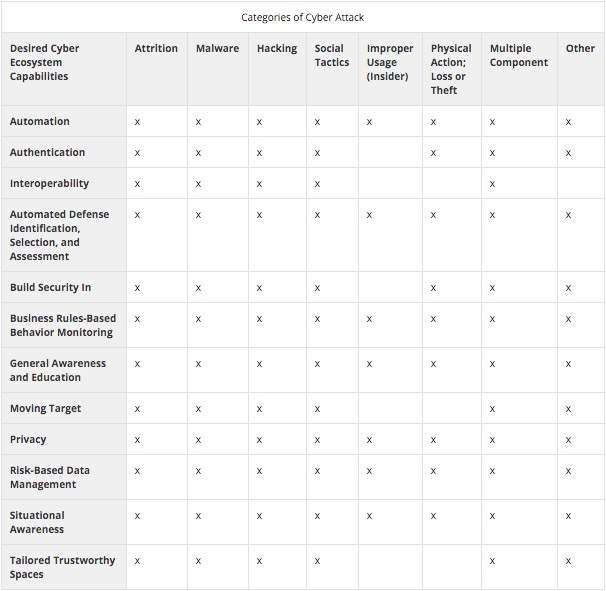

В следующей таблице показано сравнение категорий атак с желаемыми возможностями кибер-экосистемы.

Тематическое исследование

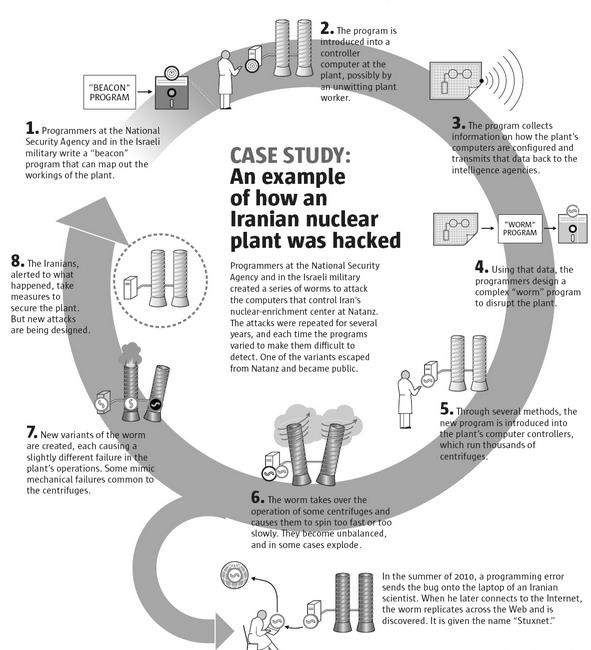

Следующая диаграмма была подготовлена Гильбертом Гейтсом для The New York Times, которая показывает, как иранский завод был взломан через Интернет.

Пояснение — Программа была разработана для автоматического запуска иранской атомной электростанции. К сожалению, работник, который не знал об угрозах, ввел программу в контроллер. Программа собрала все данные, связанные с заводом, и отправила информацию спецслужбам, которые затем разработали и внедрили червя в завод. Используя червя, растение контролировалось злоумышленниками, что привело к появлению новых червей, и в результате растение полностью провалилось.

Типы атак

В следующей таблице описаны категории атак —

| Категория атаки | Описание атаки |

|---|---|

| истирание |

Методы, используемые для повреждения сетей и систем. Это включает в себя следующее —

|

| Вредоносное | Любое вредоносное программное обеспечение, используемое для прерывания нормальной работы компьютера и нанесения ущерба информационным ресурсам без согласия владельца. Любое выполнение со съемного устройства может усилить угрозу вредоносного ПО. |

| Взлом |

Попытка преднамеренно использовать слабые места для получения неэтичного доступа, как правило, проводится удаленно. Это может включать в себя —

|

| Социальная Тактика |

Использование социальной тактики, такой как обман и манипулирование, для получения доступа к данным, системам или элементам управления. Включает в себя —

|

| Неправильное использование (инсайдерская угроза) |

Злоупотребление правами на данные и контроль со стороны лица в организации, что может привести к нарушению политики организации. Включает в себя —

|

| Физическое действие / потеря или кража оборудования |

Человеческие атаки, такие как —

|

| Многокомпонентный | Техника одиночного присоединения, которая содержит несколько продвинутых техник и компонентов атаки. |

| Другой |

Атаки, такие как —

|

Методы, используемые для повреждения сетей и систем. Это включает в себя следующее —

Попытка преднамеренно использовать слабые места для получения неэтичного доступа, как правило, проводится удаленно. Это может включать в себя —

Использование социальной тактики, такой как обман и манипулирование, для получения доступа к данным, системам или элементам управления. Включает в себя —

Злоупотребление правами на данные и контроль со стороны лица в организации, что может привести к нарушению политики организации. Включает в себя —

Человеческие атаки, такие как —

Атаки, такие как —

Стратегия 2 — Создание структуры доверия

Целью этой стратегии является разработка схемы в соответствии с глобальными стандартами безопасности с помощью традиционных продуктов, процессов, людей и технологий.

Чтобы удовлетворить требования национальной безопасности, была разработана национальная структура, известная как Система обеспечения кибербезопасности . Он охватывает критически важные инфраструктурные организации и правительства с помощью действий «Включение и одобрение».

Вспомогательные действия выполняются государственными органами, которые являются автономными органами, свободными от коммерческих интересов. Публикация «Требования соответствия политике национальной безопасности», а также руководящие принципы и документы по информационной безопасности, чтобы обеспечить внедрение и соблюдение информационной безопасности, осуществляются этими органами.

Подтверждающие действия связаны с прибыльными услугами после выполнения обязательных квалификационных стандартов и включают следующее:

-

Сертификация ISMS ISO 27001 / BS 7799, аудит системы IS и т. Д., Которые по существу являются сертификатами соответствия.

-

Стандарт «Common Criteria» ISO 15408 и стандарты проверки модулей Crypto, которые являются оценкой и сертификацией продуктов IT Security.

-

Услуги по оказанию помощи потребителям в реализации ИТ-безопасности, такие как обучение персонала по ИТ-безопасности.

Сертификация ISMS ISO 27001 / BS 7799, аудит системы IS и т. Д., Которые по существу являются сертификатами соответствия.

Стандарт «Common Criteria» ISO 15408 и стандарты проверки модулей Crypto, которые являются оценкой и сертификацией продуктов IT Security.

Услуги по оказанию помощи потребителям в реализации ИТ-безопасности, такие как обучение персонала по ИТ-безопасности.

Сертификация доверенной компании

Индийские IT / ITES / BPO должны соответствовать международным стандартам и лучшим практикам в области безопасности и конфиденциальности при развитии рынка аутсорсинга. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001 и т. Д., Являются одними из сертификатов.

Существующие модели, такие как уровни SEI CMM, предназначены исключительно для процессов разработки программного обеспечения и не решают проблемы безопасности. Поэтому предпринимаются некоторые усилия для создания модели, основанной на концепции самосертификации и на основе модели зрелости программного обеспечения (SW-CMM) CMU, США.

Структура, которая была создана в результате такой связи между промышленностью и правительством, включает в себя следующее:

- стандарты

- методические рекомендации

- практика

Эти параметры помогают владельцам и операторам критически важной инфраструктуры управлять рисками, связанными с кибербезопасностью.

Стратегия 3 — Поощрение открытых стандартов

Стандарты играют важную роль в определении того, как мы подходим к вопросам информационной безопасности в географических регионах и обществах. Открытые стандарты поощряются к:

- Повысить эффективность ключевых процессов,

- Включить системы включения,

- Предоставить пользователям среду для измерения новых продуктов или услуг,

- Организовать подход для организации новых технологий или бизнес-моделей,

- Интерпретировать сложные среды, и

- Поддержать экономический рост.

Стандарты, такие как ISO 27001 [3], поощряют внедрение стандартной организационной структуры, где клиенты могут понимать процессы и снижают затраты на аудит.

Стратегия 4 — Укрепление нормативно-правовой базы

Целью этой стратегии является создание безопасной киберпространственной экосистемы и укрепление нормативно-правовой базы. Предусмотрен механизм 24X7 для борьбы с киберугрозами через Национальный центр защиты критической информационной инфраструктуры (NCIIPC). Группа реагирования на компьютерные инциденты (CERT-In) была назначена в качестве узлового агентства по управлению кризисами.

Некоторые основные моменты этой стратегии следующие:

-

Продвижение исследований и разработок в области кибербезопасности.

-

Развитие человеческих ресурсов через образовательные и обучающие программы.

-

Поощрение всех организаций, будь то государственных или частных, назначить человека на должность Главного сотрудника по информационной безопасности (CISO), который будет отвечать за инициативы в области кибербезопасности.

-

Вооруженные силы Индии находятся в процессе создания кибер-команды в рамках укрепления кибербезопасности оборонной сети и объектов.

-

Эффективная реализация государственно-частного партнерства находится в стадии разработки, которая будет иметь большое значение в создании решений для постоянно меняющегося ландшафта угроз.

Продвижение исследований и разработок в области кибербезопасности.

Развитие человеческих ресурсов через образовательные и обучающие программы.

Поощрение всех организаций, будь то государственных или частных, назначить человека на должность Главного сотрудника по информационной безопасности (CISO), который будет отвечать за инициативы в области кибербезопасности.

Вооруженные силы Индии находятся в процессе создания кибер-команды в рамках укрепления кибербезопасности оборонной сети и объектов.

Эффективная реализация государственно-частного партнерства находится в стадии разработки, которая будет иметь большое значение в создании решений для постоянно меняющегося ландшафта угроз.

Стратегия 5 — Создание механизмов для информационной безопасности

Некоторые основные механизмы обеспечения безопасности ИТ — это меры безопасности, ориентированные на связь, комплексные меры безопасности, меры, связанные с ассоциациями, и шифрование данных. Эти методы различаются по своим внутренним функциям приложения, а также по атрибутам безопасности, которые они обеспечивают. Давайте обсудим их вкратце.

Меры, ориентированные на связь

Он обеспечивает безопасность при передаче данных между двумя узлами, независимо от возможного источника и назначения данных.

Сквозные меры

Это среда для передачи протокольных блоков данных (PDU) защищенным способом от источника к месту назначения таким образом, что нарушение какой-либо из их линий связи не нарушает безопасность.

Ассоциативно-ориентированные меры

Меры, ориентированные на ассоциации, представляют собой модифицированный набор сквозных мер, которые защищают каждую ассоциацию в отдельности.

Шифрование данных

Он определяет некоторые общие черты обычных шифров и недавно разработанный класс шифров с открытым ключом. Он кодирует информацию таким образом, что только уполномоченный персонал может ее расшифровать.

Стратегия 6 — Обеспечение безопасности услуг электронного управления

Электронное управление (электронное управление) является наиболее ценным инструментом правительства для предоставления государственных услуг подотчетным образом. К сожалению, в текущем сценарии в Индии нет специальной правовой структуры для электронного управления.

Аналогичным образом, в Индии нет закона об обязательной электронной доставке государственных услуг. И нет ничего более опасного и хлопотного, чем реализация проектов электронного управления без достаточной кибербезопасности. Следовательно, обеспечение услуг электронного управления стало критически важной задачей, особенно когда страна ежедневно совершает транзакции с помощью карт.

К счастью, Резервный банк Индии ввел меры безопасности и снижения рисков для карточных транзакций в Индии, которые вступают в силу с 1 октября 2013 года. Он возложил ответственность за обеспечение защищенных карточных транзакций на банки, а не на клиентов.

«Электронное правительство» или электронное правительство означает использование информационных и коммуникационных технологий (ИКТ) государственными органами для следующих целей:

- Эффективное предоставление государственных услуг

- Улучшение внутренней эффективности

- Простой обмен информацией между гражданами, организациями и государственными органами

- Реструктуризация административных процессов.

Стратегия 7 — Защита критически важной информационной инфраструктуры

Важная информационная инфраструктура является основой национальной и экономической безопасности страны. Он включает в себя электростанции, автомагистрали, мосты, химические заводы, сети, а также здания, в которых ежедневно работают миллионы людей. Они могут быть защищены строгими планами сотрудничества и дисциплинированными реализациями.

Защита критически важной инфраструктуры от развития киберугроз требует структурированного подхода. Требуется, чтобы правительство активно сотрудничало с государственным и частным секторами на регулярной основе для предотвращения, реагирования и координации усилий по смягчению последствий от попыток сбоев и неблагоприятного воздействия на критически важную инфраструктуру страны.

Требуется, чтобы правительство работало с владельцами бизнеса и операторами над укреплением их услуг и групп путем обмена информацией о кибер-угрозах и другой угрозе.

Общую платформу следует предоставлять пользователям для предоставления комментариев и идей, которые можно использовать совместно для создания более прочной основы для защиты и защиты критически важных инфраструктур.

Правительство США приняло распоряжение «Улучшение кибербезопасности критической инфраструктуры» в 2013 году, которое определяет приоритетность управления риском кибербезопасности, связанным с предоставлением критически важных инфраструктурных услуг. Эта структура обеспечивает общую классификацию и механизм для организаций —