Кибер Закон — Введение

Киберпространство может быть определено как сложная среда, которая включает взаимодействие между людьми, программным обеспечением и услугами. Он поддерживается всемирным распространением устройств и сетей информационных и коммуникационных технологий.

Благодаря преимуществам технического прогресса, киберпространство сегодня стало общим пулом, используемым гражданами, предприятиями, критически важной информационной инфраструктурой, вооруженными силами и правительствами таким образом, который затрудняет установление четких границ между этими различными группами. Ожидается, что киберпространство станет еще более сложным в предстоящие годы с увеличением числа сетей и устройств, подключенных к нему.

Кибер-безопасности

Кибербезопасность обозначает технологии и процедуры, предназначенные для защиты компьютеров, сетей и данных от неправомерного доступа, уязвимостей и атак, передаваемых через Интернет киберпреступниками.

ISO 27001 (ISO27001) — это международный стандарт кибербезопасности, который предоставляет модель для создания, применения, функционирования, мониторинга, анализа, сохранения и улучшения системы управления информационной безопасностью.

Министерство связи и информационных технологий при правительстве Индии предлагает схему стратегии под названием «Национальная политика кибербезопасности». Целью этого государственного органа является защита государственной и частной инфраструктуры от кибератак.

Политика кибербезопасности

Политика в области кибербезопасности — это развивающаяся миссия, которая охватывает все области пользователей и поставщиков информационно-коммуникационных технологий (ИКТ). Включает в себя —

- Домашние пользователи

- Малые, средние и крупные предприятия

- Государственные и неправительственные организации

Он служит структурой полномочий, которая определяет и направляет действия, связанные с безопасностью киберпространства. Это позволяет всем секторам и организациям разрабатывать подходящие политики кибербезопасности для удовлетворения их требований. Политика обеспечивает схему эффективной защиты информации, информационных систем и сетей.

Это дает представление о правительственном подходе и стратегии безопасности киберпространства в стране. В нем также приведены некоторые указатели, позволяющие совместной работе в государственном и частном секторах защищать информацию и информационные системы. Таким образом, целью этой политики является создание структуры кибербезопасности, которая ведет к детальным действиям и программам для повышения безопасности киберпространства.

Кибер-преступность

В Законе об информационных технологиях 2000 года или в любом законодательстве страны не упоминается и не упоминается термин « киберпреступность» . Это можно рассматривать во всем мире как мрачное лицо технологии. Единственная разница между традиционным преступлением и киберпреступностью заключается в том, что киберпреступление связано с преступлением, связанным с компьютерами. Давайте посмотрим на следующий пример, чтобы понять это лучше —

Традиционная кража — вор врывается в дом Рама и ворует предмет, находящийся в доме.

Взлом — Киберпреступник / хакер, сидящий в своем собственном доме через свой компьютер, взламывает компьютер Рама и крадет данные, сохраненные на компьютере Рама, без физического прикосновения к компьютеру или входа в дом Рама.

Традиционная кража — вор врывается в дом Рама и ворует предмет, находящийся в доме.

Взлом — Киберпреступник / хакер, сидящий в своем собственном доме через свой компьютер, взламывает компьютер Рама и крадет данные, сохраненные на компьютере Рама, без физического прикосновения к компьютеру или входа в дом Рама.

Закон об ИТ от 2000 года определяет термины —

-

доступ в компьютерной сети в разделе 2 (а)

-

компьютер в разделе 2 (я)

-

компьютерная сеть в разделе (2j)

-

данные в разделе 2 (0)

-

информация в разделе 2 (v) .

доступ в компьютерной сети в разделе 2 (а)

компьютер в разделе 2 (я)

компьютерная сеть в разделе (2j)

данные в разделе 2 (0)

информация в разделе 2 (v) .

Чтобы понять концепцию киберпреступности, вы должны знать эти законы. Объектом преступления или объектом киберпреступления являются либо компьютер, либо данные, хранящиеся в компьютере.

Природа угрозы

Среди наиболее серьезных проблем XXI века — преобладающие и возможные угрозы в сфере кибербезопасности. Угрозы исходят из всевозможных источников и отражаются в подрывных действиях, направленных против отдельных лиц, предприятий, национальных инфраструктур и правительств. Последствия этих угроз передают значительный риск для следующих факторов:

- общественная безопасность

- безопасность наций

- стабильность всемирно связанного международного сообщества

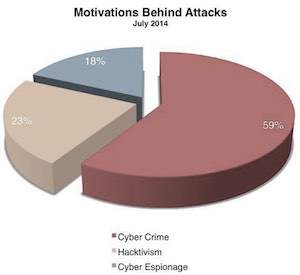

Вредоносное использование информационных технологий может быть легко скрыто. Трудно определить происхождение или личность преступника. Даже мотивация разрушения — задача не из легких. Преступники этих действий могут быть выявлены только на основании цели, следствия или других косвенных доказательств. Актеры угрозы могут действовать со значительной свободой практически из любого места. Мотивы срыва могут быть чем угодно, такими как —

- просто демонстрируя техническое мастерство

- кража денег или информации

- продление государственного конфликта и т. д.

Преступники, террористы, а иногда и сами государства выступают источником этих угроз. Преступники и хакеры используют различные виды вредоносных инструментов и подходов. С преступной деятельностью, принимающей новые формы каждый день, возможность вредных действий распространяется.

Включение людей

Отсутствие осведомленности в вопросах информационной безопасности среди пользователей, которые могут быть простым школьником, системным администратором, разработчиком или даже генеральным директором компании, приводит к множеству кибер-уязвимостей. Политика осведомленности классифицирует следующие действия и инициативы с целью информирования пользователей, образования и обучения —

-

Полная информационная программа для продвижения на национальном уровне.

-

Комплексная программа обучения, которая может удовлетворить потребности национальной информационной безопасности (Программы по информационной безопасности в школах, колледжах и университетах).

-

Повысить эффективность существующих учебных программ по информационной безопасности. Планируйте учебные программы для конкретных областей (например, правоохранительные органы, судебная система, электронное управление и т. Д.)

-

Одобрить поддержку частного сектора для профессиональных сертификатов информационной безопасности.

Полная информационная программа для продвижения на национальном уровне.

Комплексная программа обучения, которая может удовлетворить потребности национальной информационной безопасности (Программы по информационной безопасности в школах, колледжах и университетах).

Повысить эффективность существующих учебных программ по информационной безопасности. Планируйте учебные программы для конкретных областей (например, правоохранительные органы, судебная система, электронное управление и т. Д.)

Одобрить поддержку частного сектора для профессиональных сертификатов информационной безопасности.

Закон об информационных технологиях

Правительство Индии приняло Закон об информационных технологиях, основные задачи которого заключаются в следующем:

-

Обеспечить законное признание транзакций посредством электронного обмена данными (EDI) и других средств электронной связи, обычно называемых электронной торговлей или электронной коммерцией. Цель состояла в том, чтобы использовать замены бумажных методов передачи и хранения информации.

-

Содействовать электронной подаче документов в правительственные учреждения и, кроме того, вносить поправки в Уголовный кодекс Индии, Закон об индийских доказательствах 1872 года, Закон о банковских свидетельствах 1891 года и Закон о резервном банке Индии 1934 года, а также по вопросам, связанным с ними или случайным к нему.

Обеспечить законное признание транзакций посредством электронного обмена данными (EDI) и других средств электронной связи, обычно называемых электронной торговлей или электронной коммерцией. Цель состояла в том, чтобы использовать замены бумажных методов передачи и хранения информации.

Содействовать электронной подаче документов в правительственные учреждения и, кроме того, вносить поправки в Уголовный кодекс Индии, Закон об индийских доказательствах 1872 года, Закон о банковских свидетельствах 1891 года и Закон о резервном банке Индии 1934 года, а также по вопросам, связанным с ними или случайным к нему.

Таким образом, Закон об информационных технологиях 2000 года был принят как Закон № 21 от 2000 года. Закон об информационных технологиях получил одобрение Президента 9 июня 2000 года и вступил в силу с 17 октября 2000 года. Приняв это кибер-законодательство, Индия стала 12-я страна в мире, принявшая режим кибер-права.

Программа миссии и видения кибербезопасности

миссия

Следующая миссия обслуживает кибербезопасность —

-

Для защиты информации и информационной инфраструктуры в киберпространстве.

-

Создание возможностей для предотвращения и реагирования на киберугрозы.

-

Уменьшить уязвимости и минимизировать ущерб от кибер инцидентов с помощью комбинации институциональных структур, людей, процессов, технологий и сотрудничества.

Для защиты информации и информационной инфраструктуры в киберпространстве.

Создание возможностей для предотвращения и реагирования на киберугрозы.

Уменьшить уязвимости и минимизировать ущерб от кибер инцидентов с помощью комбинации институциональных структур, людей, процессов, технологий и сотрудничества.

видение

Создать безопасное и устойчивое киберпространство для граждан, бизнеса и правительства.

Кибер Право — Цели

Недавние откровения Эдварда Сноудена, касающиеся американской программы наблюдения PRISM, продемонстрировали, как сеть юридических лиц и компьютерная система за пределами конкретной юрисдикции подлежат наблюдению без ведома таких юридических лиц. Кибер-случаи, связанные с перехватом и слежкой, растут с угрожающей скоростью. Чтобы обуздать такие преступления, кибер-законы исправляются довольно регулярно.

Новые тенденции кибер-права

Отчеты показывают, что в ближайшие годы будет больше кибератак. Поэтому организациям рекомендуется укреплять свои цепочки поставок данных с помощью лучших методов проверки.

Некоторые из новых тенденций кибер-права перечислены ниже —

-

Во многих странах введены строгие нормативные правила для предотвращения несанкционированного доступа к сетям. Такие действия объявлены уголовными преступлениями.

-

Заинтересованные стороны мобильных компаний будут призывать правительства мира укреплять кибер-правовые системы и администрации для регулирования возникающих мобильных угроз и преступлений.

-

Растущая осведомленность о конфиденциальности является еще одной тенденцией. Главный интернет-эксперт Google Винт Серф заявил, что неприкосновенность частной жизни на самом деле может быть аномалией.

-

Облачные вычисления — еще одна важная тенденция роста. По мере дальнейшего развития технологий огромные объемы данных будут поступать в облако, которое не полностью защищено от киберпреступлений.

-

Рост биткойнов и другой виртуальной валюты — еще одна тенденция, на которую стоит обратить внимание. Преступления за биткойны, скорее всего, увеличатся в ближайшем будущем.

-

Появление и принятие аналитики данных, что является еще одной важной тенденцией, которой необходимо следовать, требует, чтобы надлежащее внимание уделялось вопросам, связанным с большими данными .

Во многих странах введены строгие нормативные правила для предотвращения несанкционированного доступа к сетям. Такие действия объявлены уголовными преступлениями.

Заинтересованные стороны мобильных компаний будут призывать правительства мира укреплять кибер-правовые системы и администрации для регулирования возникающих мобильных угроз и преступлений.

Растущая осведомленность о конфиденциальности является еще одной тенденцией. Главный интернет-эксперт Google Винт Серф заявил, что неприкосновенность частной жизни на самом деле может быть аномалией.

Облачные вычисления — еще одна важная тенденция роста. По мере дальнейшего развития технологий огромные объемы данных будут поступать в облако, которое не полностью защищено от киберпреступлений.

Рост биткойнов и другой виртуальной валюты — еще одна тенденция, на которую стоит обратить внимание. Преступления за биткойны, скорее всего, увеличатся в ближайшем будущем.

Появление и принятие аналитики данных, что является еще одной важной тенденцией, которой необходимо следовать, требует, чтобы надлежащее внимание уделялось вопросам, связанным с большими данными .

Создать осведомленность

В то время как правительство США объявило октябрь Национальным месяцем осведомленности о кибербезопасности, Индия следит за тенденцией внедрения какой-либо строгой схемы информирования общественности.

Широкая общественность частично осведомлена о преступлениях, связанных с передачей вируса . Тем не менее, они не знают общей картины угроз, которые могут повлиять на их кибер-жизни. Существует большая нехватка знаний о киберпреступности электронной коммерции и онлайн-банкинга среди большинства пользователей Интернета.

Будьте бдительны и следуйте советам, данным ниже, пока вы участвуете в онлайн-мероприятиях —

-

Фильтруйте видимость личной информации на социальных сайтах.

-

Не оставляйте кнопку «запомнить пароль» активной для любого адреса электронной почты и паролей

-

Убедитесь, что ваша платформа онлайн-банкинга безопасна.

-

Внимательно следите за покупками в Интернете.

-

Не сохраняйте пароли на мобильных устройствах.

-

Защитите данные для входа на мобильные устройства и компьютеры и т. Д.

Фильтруйте видимость личной информации на социальных сайтах.

Не оставляйте кнопку «запомнить пароль» активной для любого адреса электронной почты и паролей

Убедитесь, что ваша платформа онлайн-банкинга безопасна.

Внимательно следите за покупками в Интернете.

Не сохраняйте пароли на мобильных устройствах.

Защитите данные для входа на мобильные устройства и компьютеры и т. Д.

Области развития

«Тенденции в области кибер-права в Индии 2013» и «События в области кибер-права в Индии в 2014 году» — это две выдающиеся и заслуживающие доверия исследовательские работы, связанные с кибер-правом, которые были предоставлены организацией Perry4Law (P4LO) на 2013 и 2014 годы.

Есть некоторые серьезные проблемы, связанные с кибер-правом, которые заслуживают немедленного рассмотрения правительством Индии. Эти проблемы были выдвинуты в индийском обзоре кибер-права 2014 года, предоставленном P4LO и Индийским центром по расследованию киберпреступлений (CCICI). Ниже приведены некоторые основные проблемы —

- Лучшее кибер-право и эффективная стратегия предотвращения кибер-преступлений

- Требования к обучению расследованию киберпреступлений

- Формулировка специальных законов шифрования

- Легальное принятие облачных вычислений

- Формулировка и реализация почтовой политики

- Правовые вопросы онлайн-платежей

- Законность онлайн азартных игр и интернет-аптек

- Легальность биткойнов

- Фреймворк для блокировки сайтов

- Регулирование мобильных приложений

С формированием принуждений кибер-права обязательство банков кибер-краж и киберпреступлений значительно увеличится в ближайшем будущем. Индийским банкам потребуется сохранить специальную группу экспертов по кибер-праву или обратиться за помощью к внешним экспертам в этом отношении.

Сделки по киберстрахованию должны быть увеличены индийским страховым сектором вследствие роста кибератак и киберпреступлений.

Международная сеть по кибербезопасности

Для создания международной сети по кибербезопасности в марте 2014 года в Нью-Дели, Индия, была проведена конференция.

Цели, поставленные на Международной конференции по кибер-преступности и киберпреступности, заключаются в следующем:

-

Признать тенденции развития кибер-права и законодательства, влияющего на киберпространство в текущей ситуации.

-

Повышать уровень информированности в борьбе с новейшими видами киберпреступности, влияющими на всех инвесторов в цифровой и мобильной сети.

-

Признать области для заинтересованных сторон цифровой и мобильной сети, где кибер-права необходимо развивать дальше.

-

Работать в направлении создания международной сети киберпреступлений. Правовые органы могли бы затем стать важным голосом в дальнейшем распространении законодательства о киберпреступности и кибер-законодательстве по всему миру.

Признать тенденции развития кибер-права и законодательства, влияющего на киберпространство в текущей ситуации.

Повышать уровень информированности в борьбе с новейшими видами киберпреступности, влияющими на всех инвесторов в цифровой и мобильной сети.

Признать области для заинтересованных сторон цифровой и мобильной сети, где кибер-права необходимо развивать дальше.

Работать в направлении создания международной сети киберпреступлений. Правовые органы могли бы затем стать важным голосом в дальнейшем распространении законодательства о киберпреступности и кибер-законодательстве по всему миру.

Кибер Закон — Право интеллектуальной собственности

Права интеллектуальной собственности — это юридические права, которые охватывают привилегии, предоставляемые лицам, которые являются владельцами и изобретателями произведения и создали что-то с помощью своего интеллектуального творчества. Лицам, связанным с такими областями, как литература, музыка, изобретения и т. Д., Могут быть предоставлены такие права, которые они могут затем использовать в деловой практике.

Создатель / изобретатель получает исключительные права на любое неправомерное использование или использование произведения без его / ее предварительной информации. Тем не менее, права предоставляются на ограниченный период времени для поддержания равновесия.

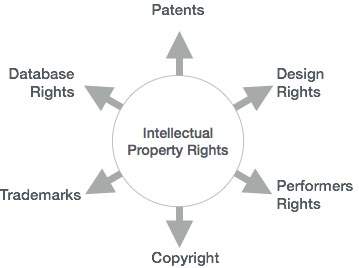

Следующий список видов деятельности, охватываемых правами интеллектуальной собственности, определен Всемирной организацией интеллектуальной собственности (ВОИС) —

- Промышленные образцы

- Научные открытия

- Защита от недобросовестной конкуренции

- Литературные, художественные и научные работы

- Изобретения во всех областях человеческой деятельности

- Выступления артистов-исполнителей, фонограммы и трансляции

- Торговые марки, знаки обслуживания, коммерческие названия и обозначения

- Все другие права, вытекающие из интеллектуальной деятельности в промышленной, научной, литературной или художественной областях

Типы прав интеллектуальной собственности

Права интеллектуальной собственности могут быть далее классифицированы по следующим категориям:

- авторское право

- патент

- патент

- Торговые секреты и др.

Преимущества прав интеллектуальной собственности

Права на интеллектуальную собственность имеют следующие преимущества:

-

Предоставляет исключительные права создателям или изобретателям.

-

Призывает людей распространять и делиться информацией и данными, а не сохранять их конфиденциальность.

-

Обеспечивает правовую защиту и предлагает создателям стимул для их работы.

-

Помогает в социальном и финансовом развитии.

Предоставляет исключительные права создателям или изобретателям.

Призывает людей распространять и делиться информацией и данными, а не сохранять их конфиденциальность.

Обеспечивает правовую защиту и предлагает создателям стимул для их работы.

Помогает в социальном и финансовом развитии.

Права на интеллектуальную собственность в Индии

Чтобы защитить права интеллектуальной собственности на территории Индии, Индия определила формирование конституционных, административных и юрисдикционных рамок, подразумевают ли они авторское право, патент, товарный знак, промышленные образцы или любые другие части прав интеллектуальной собственности.

Еще в 1999 году правительство приняло важный закон, основанный на международной практике для защиты прав интеллектуальной собственности. Давайте взглянем на то же самое —

-

Закон о патентах (поправка) 1999 года облегчает создание системы почтовых ящиков для подачи патентов. Он предлагает эксклюзивные права на маркетинг в течение пяти лет.

-

Закон о товарных знаках 1999 года заменил Закон о товарных знаках и товарах 1958 года

-

Закон об авторском праве (поправка) 1999 года был подписан президентом Индии.

-

Законодательство sui generis было одобрено и названо в 1999 году законопроектом о географических указаниях товаров (регистрация и защита).

-

Закон о промышленных образцах 1999 года заменил Закон о промышленных образцах 1911 года.

-

Законопроект о патентах (Вторая поправка) 1999 года о внесении дополнительных изменений в Закон о патентах 1970 года в соответствии с ТРИПС.

Закон о патентах (поправка) 1999 года облегчает создание системы почтовых ящиков для подачи патентов. Он предлагает эксклюзивные права на маркетинг в течение пяти лет.

Закон о товарных знаках 1999 года заменил Закон о товарных знаках и товарах 1958 года

Закон об авторском праве (поправка) 1999 года был подписан президентом Индии.

Законодательство sui generis было одобрено и названо в 1999 году законопроектом о географических указаниях товаров (регистрация и защита).

Закон о промышленных образцах 1999 года заменил Закон о промышленных образцах 1911 года.

Законопроект о патентах (Вторая поправка) 1999 года о внесении дополнительных изменений в Закон о патентах 1970 года в соответствии с ТРИПС.

Интеллектуальная собственность в киберпространстве

Каждое новое изобретение в области технологий сталкивается с различными угрозами. Интернет является одной из таких угроз, которая захватила физический рынок и превратила его в виртуальный рынок.

Для защиты интересов бизнеса жизненно важно создать эффективный механизм управления и защиты собственности, учитывая значительные объемы бизнеса и коммерции, происходящие в киберпространстве.

Сегодня для каждого бизнеса важно разработать эффективный и совместный механизм управления ИС и стратегию защиты. Таким образом, постоянно возникающие угрозы в кибернетическом мире можно отслеживать и ограничивать.

Законодатели разработали различные подходы и законодательные акты, чтобы повысить уровень защиты от таких киберугроз. Тем не менее, обязанность владельца права интеллектуальной собственности (ПИС) состоит в том, чтобы признать недействительными и уменьшить количество таких недобросовестных действий преступников путем принятия активных мер.

Кибер Закон — Стратегии Кибербезопасности

Для разработки и реализации безопасного киберпространства были внедрены некоторые строгие стратегии. В этой главе объясняются основные стратегии, используемые для обеспечения кибербезопасности, которые включают в себя следующее:

- Создание безопасной кибер-экосистемы

- Создание концепции обеспечения

- Поощрение открытых стандартов

- Укрепление нормативно-правовой базы

- Создание механизмов для информационной безопасности

- Обеспечение безопасности услуг электронного управления

- Защита критически важной информационной инфраструктуры

Стратегия 1 — Создание безопасной киберэкосистемы

Кибер экосистема включает в себя широкий спектр разнообразных объектов, таких как устройства (коммуникационные технологии и компьютеры), отдельные лица, правительства, частные организации и т. Д., Которые взаимодействуют друг с другом по многим причинам.

Эта стратегия исследует идею создания сильной и надежной кибер-экосистемы, в которой кибер-устройства могут работать друг с другом в будущем для предотвращения кибератак, снижения их эффективности или поиска решений для восстановления после кибератак.

Такая кибер-экосистема будет иметь встроенную в свои кибер-устройства способность, позволяющую организовать защищенные способы действий внутри и между группами устройств. Эту киберосистему можно контролировать с помощью существующих методов мониторинга, в которых программные продукты используются для обнаружения и сообщения о недостатках безопасности.

Сильная кибер-экосистема имеет три симбиотические структуры — автоматизация, совместимость и аутентификация .

-

Автоматизация — облегчает реализацию расширенных мер безопасности, повышает быстроту и оптимизирует процессы принятия решений.

-

Функциональная совместимость — это ужесточает совместные действия, повышает осведомленность и ускоряет процедуру обучения. Существует три типа взаимодействия:

- Семантическая (то есть общая лексика, основанная на общем понимании)

- технический

- Политика — важно для ассимиляции различных участников в инклюзивную структуру киберзащиты.

-

Аутентификация — это улучшает технологии идентификации и проверки, которые работают для обеспечения —

- Безопасность

- Допустимость

- Простота использования и администрирования

- Масштабируемость

- Interoperability

Автоматизация — облегчает реализацию расширенных мер безопасности, повышает быстроту и оптимизирует процессы принятия решений.

Функциональная совместимость — это ужесточает совместные действия, повышает осведомленность и ускоряет процедуру обучения. Существует три типа взаимодействия:

Аутентификация — это улучшает технологии идентификации и проверки, которые работают для обеспечения —

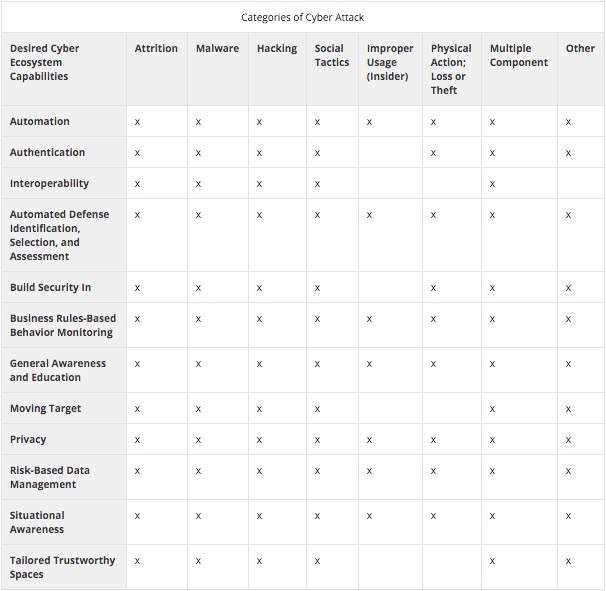

Сравнение атак

В следующей таблице показано сравнение категорий атак с желаемыми возможностями кибер-экосистемы.

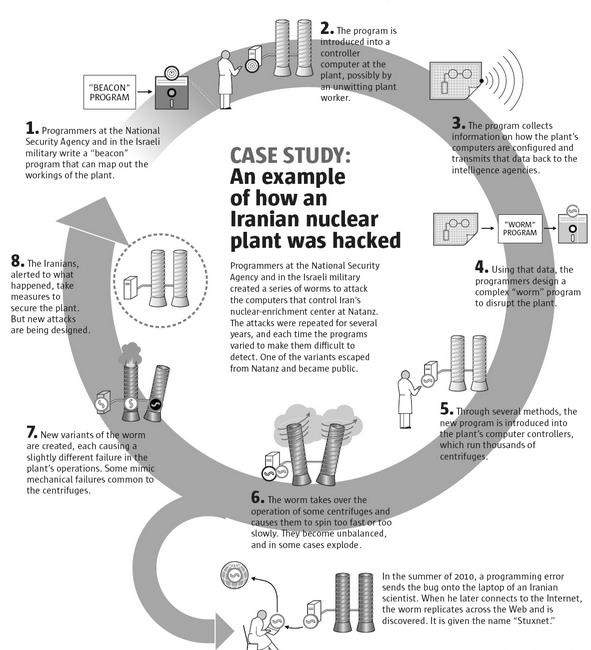

Тематическое исследование

Следующая диаграмма была подготовлена Гильбертом Гейтсом для The New York Times, которая показывает, как иранский завод был взломан через Интернет.

Пояснение — Программа была разработана для автоматического запуска иранской атомной электростанции. К сожалению, работник, который не знал об угрозах, ввел программу в контроллер. Программа собрала все данные, связанные с заводом, и отправила информацию спецслужбам, которые затем разработали и внедрили червя в завод. Используя червя, растение контролировалось злоумышленниками, что привело к появлению новых червей, и в результате растение полностью провалилось.

Типы атак

В следующей таблице описаны категории атак —

| Категория атаки | Описание атаки |

|---|---|

| истирание |

Методы, используемые для повреждения сетей и систем. Это включает в себя следующее —

|

| Вредоносное | Любое вредоносное программное обеспечение, используемое для прерывания нормальной работы компьютера и нанесения ущерба информационным ресурсам без согласия владельца. Любое выполнение со съемного устройства может усилить угрозу вредоносного ПО. |

| Взлом |

Попытка преднамеренно использовать слабые места для получения неэтичного доступа, как правило, проводится удаленно. Это может включать в себя —

|

| Социальная Тактика |

Использование социальной тактики, такой как обман и манипулирование, для получения доступа к данным, системам или элементам управления. Включает в себя —

|

| Неправильное использование (инсайдерская угроза) |

Злоупотребление правами на данные и контроль со стороны лица в организации, что может привести к нарушению политики организации. Включает в себя —

|

| Физическое действие / потеря или кража оборудования |

Человеческие атаки, такие как —

|

| Многокомпонентный | Техника одиночного присоединения, которая содержит несколько продвинутых техник и компонентов атаки. |

| Другой |

Атаки, такие как —

|

Методы, используемые для повреждения сетей и систем. Это включает в себя следующее —

Попытка преднамеренно использовать слабые места для получения неэтичного доступа, как правило, проводится удаленно. Это может включать в себя —

Использование социальной тактики, такой как обман и манипулирование, для получения доступа к данным, системам или элементам управления. Включает в себя —

Злоупотребление правами на данные и контроль со стороны лица в организации, что может привести к нарушению политики организации. Включает в себя —

Человеческие атаки, такие как —

Атаки, такие как —

Стратегия 2 — Создание структуры доверия

Целью этой стратегии является разработка схемы в соответствии с глобальными стандартами безопасности с помощью традиционных продуктов, процессов, людей и технологий.

Чтобы удовлетворить требования национальной безопасности, была разработана национальная структура, известная как Система обеспечения кибербезопасности . Он охватывает критически важные инфраструктурные организации и правительства с помощью действий «Включение и одобрение».

Вспомогательные действия выполняются государственными органами, которые являются автономными органами, свободными от коммерческих интересов. Публикация «Требования соответствия политике национальной безопасности», а также руководящие принципы и документы по информационной безопасности, чтобы обеспечить внедрение и соблюдение информационной безопасности, осуществляются этими органами.

Подтверждающие действия связаны с прибыльными услугами после выполнения обязательных квалификационных стандартов и включают следующее:

-

Сертификация ISMS ISO 27001 / BS 7799, аудит системы IS и т. Д., Которые по существу являются сертификатами соответствия.

-

Стандарт «Common Criteria» ISO 15408 и стандарты проверки модулей Crypto, которые являются оценкой и сертификацией продуктов IT Security.

-

Услуги по оказанию помощи потребителям в реализации ИТ-безопасности, такие как обучение персонала по ИТ-безопасности.

Сертификация ISMS ISO 27001 / BS 7799, аудит системы IS и т. Д., Которые по существу являются сертификатами соответствия.

Стандарт «Common Criteria» ISO 15408 и стандарты проверки модулей Crypto, которые являются оценкой и сертификацией продуктов IT Security.

Услуги по оказанию помощи потребителям в реализации ИТ-безопасности, такие как обучение персонала по ИТ-безопасности.

Сертификация доверенной компании

Индийские IT / ITES / BPO должны соответствовать международным стандартам и лучшим практикам в области безопасности и конфиденциальности при развитии рынка аутсорсинга. ISO 9000, CMM, Six Sigma, Total Quality Management, ISO 27001 и т. Д., Являются одними из сертификатов.

Существующие модели, такие как уровни SEI CMM, предназначены исключительно для процессов разработки программного обеспечения и не решают проблемы безопасности. Поэтому предпринимаются некоторые усилия для создания модели, основанной на концепции самосертификации и на основе модели зрелости программного обеспечения (SW-CMM) CMU, США.

Структура, которая была создана в результате такой связи между промышленностью и правительством, включает в себя следующее:

- стандарты

- методические рекомендации

- практика

Эти параметры помогают владельцам и операторам критически важной инфраструктуры управлять рисками, связанными с кибербезопасностью.

Стратегия 3 — Поощрение открытых стандартов

Стандарты играют важную роль в определении того, как мы подходим к вопросам информационной безопасности в географических регионах и обществах. Открытые стандарты поощряются к:

- Повысить эффективность ключевых процессов,

- Включить системы включения,

- Предоставить пользователям среду для измерения новых продуктов или услуг,

- Организовать подход для организации новых технологий или бизнес-моделей,

- Интерпретировать сложные среды, и

- Поддержать экономический рост.

Стандарты, такие как ISO 27001 [3], поощряют внедрение стандартной организационной структуры, где клиенты могут понимать процессы и снижают затраты на аудит.

Стратегия 4 — Укрепление нормативно-правовой базы

Целью этой стратегии является создание безопасной киберпространственной экосистемы и укрепление нормативно-правовой базы. Предусмотрен механизм 24X7 для борьбы с киберугрозами через Национальный центр защиты критической информационной инфраструктуры (NCIIPC). Группа реагирования на компьютерные инциденты (CERT-In) была назначена в качестве узлового агентства по управлению кризисами.

Некоторые основные моменты этой стратегии следующие:

-

Продвижение исследований и разработок в области кибербезопасности.

-

Развитие человеческих ресурсов через образовательные и обучающие программы.

-

Поощрение всех организаций, будь то государственных или частных, назначить человека на должность Главного сотрудника по информационной безопасности (CISO), который будет отвечать за инициативы в области кибербезопасности.

-

Вооруженные силы Индии находятся в процессе создания кибер-команды в рамках укрепления кибербезопасности оборонной сети и объектов.

-

Эффективная реализация государственно-частного партнерства находится в стадии разработки, которая будет иметь большое значение в создании решений для постоянно меняющегося ландшафта угроз.

Продвижение исследований и разработок в области кибербезопасности.

Развитие человеческих ресурсов через образовательные и обучающие программы.

Поощрение всех организаций, будь то государственных или частных, назначить человека на должность Главного сотрудника по информационной безопасности (CISO), который будет отвечать за инициативы в области кибербезопасности.

Вооруженные силы Индии находятся в процессе создания кибер-команды в рамках укрепления кибербезопасности оборонной сети и объектов.

Эффективная реализация государственно-частного партнерства находится в стадии разработки, которая будет иметь большое значение в создании решений для постоянно меняющегося ландшафта угроз.

Стратегия 5 — Создание механизмов для информационной безопасности

Некоторые основные механизмы обеспечения безопасности ИТ — это меры безопасности, ориентированные на связь, комплексные меры безопасности, меры, связанные с ассоциациями, и шифрование данных. Эти методы различаются по своим внутренним функциям приложения, а также по атрибутам безопасности, которые они обеспечивают. Давайте обсудим их вкратце.

Меры, ориентированные на связь

Он обеспечивает безопасность при передаче данных между двумя узлами, независимо от возможного источника и назначения данных.

Сквозные меры

Это среда для передачи протокольных блоков данных (PDU) защищенным способом от источника к месту назначения таким образом, что нарушение какой-либо из их линий связи не нарушает безопасность.

Ассоциативно-ориентированные меры

Меры, ориентированные на ассоциации, представляют собой модифицированный набор сквозных мер, которые защищают каждую ассоциацию в отдельности.

Шифрование данных

Он определяет некоторые общие черты обычных шифров и недавно разработанный класс шифров с открытым ключом. Он кодирует информацию таким образом, что только уполномоченный персонал может ее расшифровать.

Стратегия 6 — Обеспечение безопасности услуг электронного управления

Электронное управление (электронное управление) является наиболее ценным инструментом правительства для предоставления государственных услуг подотчетным образом. К сожалению, в текущем сценарии в Индии нет специальной правовой структуры для электронного управления.

Аналогичным образом, в Индии нет закона об обязательной электронной доставке государственных услуг. И нет ничего более опасного и хлопотного, чем реализация проектов электронного управления без достаточной кибербезопасности. Следовательно, обеспечение услуг электронного управления стало критически важной задачей, особенно когда страна ежедневно совершает транзакции с помощью карт.

К счастью, Резервный банк Индии ввел меры безопасности и снижения рисков для карточных транзакций в Индии, которые вступают в силу с 1 октября 2013 года. Он возложил ответственность за обеспечение защищенных карточных транзакций на банки, а не на клиентов.

«Электронное правительство» или электронное правительство означает использование информационных и коммуникационных технологий (ИКТ) государственными органами для следующих целей:

- Эффективное предоставление государственных услуг

- Улучшение внутренней эффективности

- Простой обмен информацией между гражданами, организациями и государственными органами

- Реструктуризация административных процессов.

Стратегия 7 — Защита критически важной информационной инфраструктуры

Важная информационная инфраструктура является основой национальной и экономической безопасности страны. Он включает в себя электростанции, автомагистрали, мосты, химические заводы, сети, а также здания, в которых ежедневно работают миллионы людей. Они могут быть защищены строгими планами сотрудничества и дисциплинированными реализациями.

Защита критически важной инфраструктуры от развития киберугроз требует структурированного подхода. Требуется, чтобы правительство активно сотрудничало с государственным и частным секторами на регулярной основе для предотвращения, реагирования и координации усилий по смягчению последствий от попыток сбоев и неблагоприятного воздействия на критически важную инфраструктуру страны.

Требуется, чтобы правительство работало с владельцами бизнеса и операторами над укреплением их услуг и групп путем обмена информацией о кибер-угрозах и другой угрозе.

Общую платформу следует предоставлять пользователям для предоставления комментариев и идей, которые можно использовать совместно для создания более прочной основы для защиты и защиты критически важных инфраструктур.

Правительство США приняло распоряжение «Улучшение кибербезопасности критической инфраструктуры» в 2013 году, которое определяет приоритетность управления риском кибербезопасности, связанным с предоставлением критически важных инфраструктурных услуг. Эта структура обеспечивает общую классификацию и механизм для организаций —

- Определить их существующую несущую кибербезопасность,

- Определите их цели для кибербезопасности,

- Классифицировать и определять приоритеты шансов на развитие в рамках постоянного процесса, и

- Общайтесь со всеми инвесторами о кибербезопасности.

Кибер-Закон — Политика по снижению кибер-риска

В этой главе вы познакомитесь с различными политиками, разработанными для минимизации кибер-риска. Только с четко определенными политиками можно снизить угрозы, создаваемые в киберпространстве.

Продвижение исследований и разработок в области кибербезопасности

Из-за постоянно растущей зависимости от Интернета самой большой проблемой, с которой мы сталкиваемся сегодня, является защита информации от злоумышленников. Поэтому важно содействовать исследованиям и разработкам в области кибербезопасности, чтобы мы могли найти надежные решения для снижения киберрисков.

Исследование кибербезопасности

Исследование кибербезопасности — это область, которая занимается подготовкой решений для борьбы с киберпреступниками. С ростом количества интернет-атак, постоянных постоянных угроз и фишинга, в будущем требуется много исследований и технологических разработок.

Исследование кибербезопасности — Индийская перспектива

В последние годы в Индии наблюдается огромный рост кибер-технологий. Следовательно, это требует инвестиций в исследования и разработки в области кибербезопасности. В Индии также появилось много успешных результатов исследований, которые были преобразованы в бизнес благодаря появлению местных компаний по кибербезопасности.

Анализ угроз

В Индии уже ведется исследовательская работа по смягчению киберугроз. Существует механизм проактивного реагирования для борьбы с киберугрозами. Исследования и разработки уже ведутся в различных исследовательских организациях в Индии для борьбы с угрозами в киберпространстве.

Брандмауэр следующего поколения

Кроме того, ведется работа над опытом, основанным на использовании нескольких идентификаторов, таким как брандмауэр следующего поколения, который предлагает предприятиям интеллектуальные средства защиты и позволяет им применять наиболее подходящие меры безопасности по периметру сети.

Защищенный протокол и алгоритмы

Исследование протоколов и алгоритмов является важным этапом для консолидации кибербезопасности на техническом уровне. Он определяет правила обмена информацией и ее обработки в киберпространстве. В Индии исследования на уровне протоколов и алгоритмов включают в себя:

- Протоколы безопасной маршрутизации

- Эффективные протоколы аутентификации

- Расширенный протокол маршрутизации для беспроводных сетей

- Безопасный протокол управления передачей

- Алгоритм моделирования атак и т. Д.

Методы аутентификации

Методы аутентификации, такие как управление ключами, двухфакторная аутентификация и автоматическое управление ключами, обеспечивают возможность шифрования и дешифрования без централизованной системы управления ключами и защиты файлов. Постоянно проводятся исследования для усиления этих методов аутентификации.

BYOD, облачная и мобильная безопасность

С появлением различных типов мобильных устройств возросло количество исследований, связанных с безопасностью и конфиденциальностью на мобильных устройствах. Тестирование безопасности мобильных устройств, Cloud Security и снижение рисков BYOD (Bring Your Own Device) — вот некоторые из областей, в которых проводится много исследований.

Кибер Криминалистика

Cyber Forensics — это применение методов анализа для сбора и восстановления данных из системы или цифровых носителей данных. Некоторые из конкретных областей, в которых проводятся исследования в Индии:

- Дисковая криминалистика

- Сетевая криминалистика

- Криминалистика мобильных устройств

- Криминалистика памяти

- Мультимедийная криминалистика

- Интернет-криминалистика

Снижение рисков цепочки поставок

Формально риск цепочки поставок можно определить как —

Любой риск того, что оппонент может повредить, написать ему какую-либо вредоносную функцию, нарушить конструкцию, установку, процедуру или обслуживание предмета снабжения или системы, так что вся функция может быть ухудшена.

Любой риск того, что оппонент может повредить, написать ему какую-либо вредоносную функцию, нарушить конструкцию, установку, процедуру или обслуживание предмета снабжения или системы, так что вся функция может быть ухудшена.

Проблемы с цепочкой поставок

Цепочка поставок — это глобальная проблема, и существует потребность выяснить взаимозависимости между клиентами и поставщиками. В сегодняшнем сценарии важно знать — каковы проблемы ПКРМ? и как решить проблемы?

Эффективный подход SCRM (управление рисками цепочки поставок) требует сильного государственно-частного партнерства. Правительство должно иметь сильные власти для решения вопросов цепочки поставок. Даже частный сектор может играть ключевую роль в ряде областей.

Мы не можем предоставить универсальное решение для управления рисками цепочки поставок. В зависимости от продукта и сектора затраты на снижение рисков будут весить по-разному. Следует поощрять государственно-частные партнерства для устранения рисков, связанных с управлением цепочками поставок.

Снижение рисков через развитие человеческих ресурсов

Политики кибербезопасности организации могут быть эффективными при условии, что все ее сотрудники понимают их ценность и демонстрируют твердую приверженность их реализации. Директора по персоналу могут играть ключевую роль в обеспечении безопасности организаций в киберпространстве, применяя следующие несколько пунктов.

Взяв на себя ответственность за риск безопасности, создаваемый сотрудниками

Поскольку большинство сотрудников не воспринимают фактор риска всерьез, хакерам легко ориентироваться на организации. В этом отношении HR играет ключевую роль в обучении сотрудников тому, как их отношение и поведение влияют на безопасность организации.

Обеспечение практических и этических мер безопасности

Политика компании должна быть согласована с тем, как сотрудники думают и ведут себя. Например, сохранение паролей в системах представляет собой угрозу, однако постоянный мониторинг может предотвратить это. Команда HR лучше всего может посоветовать, могут ли политики работать и являются ли они подходящими.

Выявление сотрудников, которые могут представлять особый риск

Также бывает, что киберпреступники пользуются помощью инсайдеров в компании, чтобы взломать их сеть. Поэтому важно определить сотрудников, которые могут представлять определенный риск и иметь для них строгие кадровые политики.

Создание осведомленности о кибербезопасности

Кибербезопасность в Индии все еще находится в стадии эволюции. Это лучшее время для информирования о проблемах, связанных с кибербезопасностью. Было бы легко создать осведомленность на низовом уровне, например, в школах, где пользователи могут быть осведомлены о том, как работает Интернет и каковы его потенциальные угрозы.

Каждое интернет-кафе, домашние / персональные компьютеры и офисные компьютеры должны быть защищены через брандмауэры. Пользователи должны быть проинструктированы через своих поставщиков услуг или шлюзов не нарушать несанкционированные сети. Угрозы должны быть описаны жирным шрифтом, а воздействия должны быть выделены.

Предметы по осведомленности о кибербезопасности должны быть введены в школах и колледжах, чтобы сделать его непрерывным процессом.

Правительство должно разработать строгие законы для обеспечения кибербезопасности и создания достаточной осведомленности путем трансляции их через телевизионную / радио / интернет-рекламу.

Распространение информации

Соединенные Штаты Америки предложили закон под названием « Закон об обмене информацией о кибербезопасности» 2014 года (CISA), направленный на повышение уровня кибербезопасности в стране за счет более широкого обмена информацией об угрозах кибербезопасности. Такие законы необходимы в каждой стране для обмена информацией об угрозах среди граждан.

Нарушениям в области кибербезопасности нужен механизм обязательной отчетности

Недавнее вредоносное ПО под названием Uroburos / Snake является примером растущего кибершпионажа и кибервойн. Кража конфиденциальной информации является новой тенденцией. Однако, к сожалению, телекоммуникационные компании / интернет-провайдеры (ISP) не делятся информацией, касающейся кибератак на их сети. В результате надежная стратегия кибербезопасности для противодействия кибератакам не может быть сформулирована.

Эта проблема может быть решена путем разработки хорошего закона о кибербезопасности, который может установить регуляторный режим для обязательных уведомлений о нарушениях кибербезопасности со стороны телекоммуникационных компаний / интернет-провайдеров.

Инфраструктуры, такие как автоматизированные электрические сети, тепловые электростанции, спутники и т. Д., Уязвимы для различных форм кибератак, и, следовательно, программа уведомления о нарушениях предупреждает агентства о необходимости работы с ними.

Внедрение концепции кибербезопасности

Несмотря на то, что компании тратят на инициативы в области кибербезопасности, утечки данных продолжают происходить. По данным The Wall Street Journal, «глобальные расходы на кибербезопасность в критически важных инфраструктурных отраслях, как ожидается, достигнут в 2013 году 46 миллиардов долларов, что на 10% больше, чем годом ранее, по данным Allied Business Intelligence Inc.» Это требует эффективного внедрения системы кибербезопасности.

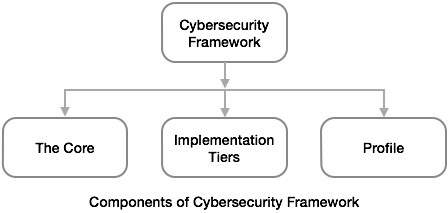

Компоненты структуры кибербезопасности

Структура состоит из трех основных компонентов —

- Ядро,

- Уровни реализации и

- Рамочные профили.

Базовое ядро

Базовое ядро платформы представляет собой набор действий в области кибербезопасности и соответствующих ссылок, имеющих пять одновременных и постоянных функций — определение, защита, обнаружение, ответ и восстановление. Ядро фреймворка имеет методы для обеспечения следующего:

- Разработайте и внедрите процедуры для защиты наиболее важной интеллектуальной собственности и активов.

- Иметь ресурсы для выявления любых нарушений кибербезопасности.

- Восстановление от нарушения, если и когда оно происходит.

Уровни реализации

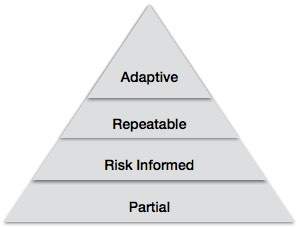

Уровни реализации структуры определяют уровень сложности и согласованности, которые организация использует в применении своих методов кибербезопасности. Он имеет следующие четыре уровня.

Уровень 1 (Частичный) — На этом уровне профили управления кибер-рисками организации не определены. Существует частичное понимание риска кибербезопасности организации на уровне организации. Общеорганизационная методология управления риском кибербезопасности не была признана.

Уровень 2 (Информация о риске) — На этом уровне организации устанавливают политику управления кибер-рисками, которая непосредственно утверждается высшим руководством. Высшее руководство прилагает усилия для установления целей управления рисками, связанными с кибербезопасностью, и осуществляет их.

Уровень 3 (повторяемый) — на этом уровне организация работает с официальными мерами кибербезопасности, которые регулярно обновляются в соответствии с требованиями. Организация признает своих зависимостей и партнеров. Он также получает от них информацию, которая помогает принимать управленческие решения на основе рисков.

Уровень 4 (адаптивный) — на этом уровне организация адаптирует свою практику кибербезопасности «в режиме реального времени», основанную на предыдущих и текущих действиях в области кибербезопасности. Благодаря процессу непрерывного развития в сочетании передовых технологий кибербезопасности, совместной работы с партнерами в режиме реального времени и постоянного мониторинга действий в их системах, методы кибербезопасности организации могут быстро реагировать на сложные угрозы.

Рамочный профиль

Framework Framework — это инструмент, который предоставляет организациям платформу для хранения информации об их программе кибербезопасности. Профиль позволяет организациям четко выражать цели своей программы кибербезопасности.

С чего начать с реализации фреймворка?

Старшее руководство, включая директоров, должно сначала ознакомиться с Основой. После этого директора должны обсудить с руководством подробные сведения об уровнях реализации организации.

Обучение менеджеров и персонала основам поможет каждому понять его важность. Это важный шаг на пути к успешной реализации активной программы кибербезопасности. Информация о существующих реализациях Framework может помочь организациям с их собственными подходами.

Cyber Law — Сетевая безопасность

Сетевая безопасность — это безопасность, предоставляемая сети от несанкционированного доступа и рисков. Сетевые администраторы обязаны принимать превентивные меры для защиты своих сетей от потенциальных угроз безопасности.

Компьютерные сети, которые участвуют в регулярных транзакциях и общении внутри правительства, частных лиц или предприятий, требуют безопасности. Наиболее распространенным и простым способом защиты сетевого ресурса является присвоение ему уникального имени и соответствующего пароля.

Типы устройств сетевой безопасности

Активные устройства

Эти устройства безопасности блокируют избыточный трафик. Брандмауэры, антивирусные сканирующие устройства и устройства фильтрации содержимого являются примерами таких устройств.

Пассивные устройства

Эти устройства идентифицируют и сообщают о нежелательном трафике, например, устройства обнаружения вторжений.

Профилактические устройства

Эти устройства сканируют сети и выявляют потенциальные проблемы безопасности. Например, устройства для тестирования на проникновение и устройства для оценки уязвимости.

Унифицированное управление угрозами (UTM)

Эти устройства служат в качестве устройств безопасности «все в одном». Примеры включают брандмауэры, фильтрацию контента, веб-кеширование и т. Д.

Брандмауэры

Брандмауэр — это система безопасности сети, которая управляет и регулирует сетевой трафик на основе некоторых протоколов. Брандмауэр устанавливает барьер между надежной внутренней сетью и Интернетом.

Брандмауэры существуют как в виде программного обеспечения, работающего на оборудовании, так и в виде аппаратных устройств. Брандмауэры на аппаратной основе также предоставляют другие функции, например, выступая в роли DHCP-сервера для этой сети.

Большинство персональных компьютеров используют программные брандмауэры для защиты данных от угроз из Интернета. Многие маршрутизаторы, которые передают данные между сетями, содержат компоненты брандмауэра и, наоборот, многие брандмауэры могут выполнять основные функции маршрутизации.

Брандмауэры обычно используются в частных сетях или интрасетях для предотвращения несанкционированного доступа из Интернета. Каждое сообщение, поступающее в интрасеть или выходящее из нее, проходит через брандмауэр и проверяется на предмет безопасности.

Идеальная конфигурация брандмауэра состоит из аппаратных и программных устройств. Брандмауэр также помогает в обеспечении удаленного доступа к частной сети через безопасные сертификаты аутентификации и логины.

Аппаратные и программные брандмауэры

Аппаратные брандмауэры являются самостоятельными продуктами. Они также найдены в широкополосных маршрутизаторах. Большинство аппаратных брандмауэров предоставляют как минимум четыре сетевых порта для подключения других компьютеров. Для больших сетей, например, для бизнес-целей, доступны брандмауэры для бизнес-сетей.

Программные брандмауэры установлены на ваших компьютерах. Программный брандмауэр защищает ваш компьютер от интернет-угроз.

антивирус

Антивирус — это инструмент, который используется для обнаружения и удаления вредоносного программного обеспечения. Первоначально он был разработан для обнаружения и удаления вирусов с компьютеров.

Современные антивирусные программы обеспечивают защиту не только от вирусов, но и от червей, троянских программ, рекламных программ, шпионских программ, клавиатурных шпионов и т. Д. Некоторые продукты также обеспечивают защиту от вредоносных URL-адресов, спама, фишинговых атак, бот-сетей, DDoS-атак и т. Д.

Контентная фильтрация

Устройства фильтрации контента позволяют просматривать неприятные и оскорбительные электронные письма или веб-страницы. Они используются как часть брандмауэров в корпорациях, а также в персональных компьютерах. Эти устройства генерируют сообщение «Отказано в доступе», когда кто-то пытается получить доступ к любой неавторизованной веб-странице или электронной почте.

Содержание, как правило, экранированы для порнографического содержания, а также для ненависти или возможны случаи насилия-ориентированного содержимого. Организации также исключают покупки и содержание, связанное с работой.

Фильтрацию контента можно разделить на следующие категории —

- Веб-фильтрация

- Скрининг веб-сайтов или страниц

- Фильтрация почты

- Проверка электронной почты на спам

- Другое нежелательное содержание

Системы обнаружения вторжений

Системы обнаружения вторжений, также известные как системы обнаружения и предотвращения вторжений, представляют собой устройства, которые отслеживают вредоносные действия в сети, регистрируют информацию о таких действиях, предпринимают шаги для их остановки и, наконец, сообщают о них.

Системы обнаружения вторжений помогают отправлять сигналы тревоги против любой злонамеренной активности в сети, отбрасывать пакеты и сбрасывать соединение, чтобы сохранить IP-адрес от любой блокировки. Системы обнаружения вторжений также могут выполнять следующие действия —

- Исправить ошибки циклического избыточного кода (CRC)

- Предотвращение проблем с последовательностью TCP

- Уберите ненужные параметры транспортного и сетевого уровня

Кибер Закон — IT ACT

Как обсуждалось в первой главе, правительство Индии приняло Закон об информационных технологиях (ИТ) с некоторыми основными целями для обеспечения и содействия законным электронным, цифровым и онлайн-транзакциям и смягчения киберпреступлений.

Существенные особенности IT Act

Существенные особенности Закона об ИТ заключаются в следующем —

-

Цифровая подпись была заменена электронной, чтобы сделать ее более технологически нейтральной.

-

В нем подробно рассматриваются правонарушения, штрафы и нарушения.

-

В нем изложены системы отправления правосудия за киберпреступления.

-

В новом разделе определено, что кибер-кафе — это любое средство, с которого доступ к Интернету предоставляется любому человеку в ходе обычной деятельности для представителей общественности .

-

Он предусматривает создание Консультативного комитета по регламенту кибер.

-

Он основан на Уголовном кодексе Индии 1860 года, Законе об индийских доказательствах 1872 года, Законе о банковских книгах о доказательствах 1891 года, Законе о Резервном банке Индии 1934 года и т. Д.

-

Он добавляет положение к разделу 81, в котором говорится, что положения Закона имеют преимущественную силу. В этом положении указывается, что ничто из содержащегося в законе не должно ограничивать любое лицо в осуществлении любых прав, предоставленных в соответствии с Законом об авторском праве 1957 года .

Цифровая подпись была заменена электронной, чтобы сделать ее более технологически нейтральной.

В нем подробно рассматриваются правонарушения, штрафы и нарушения.

В нем изложены системы отправления правосудия за киберпреступления.

В новом разделе определено, что кибер-кафе — это любое средство, с которого доступ к Интернету предоставляется любому человеку в ходе обычной деятельности для представителей общественности .

Он предусматривает создание Консультативного комитета по регламенту кибер.

Он основан на Уголовном кодексе Индии 1860 года, Законе об индийских доказательствах 1872 года, Законе о банковских книгах о доказательствах 1891 года, Законе о Резервном банке Индии 1934 года и т. Д.

Он добавляет положение к разделу 81, в котором говорится, что положения Закона имеют преимущественную силу. В этом положении указывается, что ничто из содержащегося в законе не должно ограничивать любое лицо в осуществлении любых прав, предоставленных в соответствии с Законом об авторском праве 1957 года .

Схема ИТ Акта

Следующие пункты определяют схему Акта об ИТ —

-

Закон об ИТ содержит 13 глав и 90 разделов .

-

Последние четыре раздела, а именно разделы 91–94 Закона об информационных технологиях 2000 года, касаются поправок к Уголовному кодексу Индии 1860 года, Закона о доказательствах в Индии 1872 года, Закона о доказательствах в банковских книгах 1891 года и Закона о резервном банке Индии 1934 года.

-

Он начинается с Предварительного аспекта в Главе 1, который касается краткости, названия, степени, начала и применения Акта в Разделе 1. Раздел 2 дает Определение.

-

Глава 2 посвящена аутентификации электронных записей, цифровых подписей, электронных подписей и т. Д.

-

Глава 11 посвящена преступлениям и наказаниям. В этой части Закона был предусмотрен ряд преступлений, а также наказание.

-

После этого были изложены положения о должной осмотрительности, роли посредников и некоторые другие положения.

-

Акт встроен в два графика. Первый список касается документов или сделок, на которые не распространяется действие Закона. Второй список касается техники и процедуры электронной подписи или электронной аутентификации. Третий и четвертый список опущены.

Закон об ИТ содержит 13 глав и 90 разделов .

Последние четыре раздела, а именно разделы 91–94 Закона об информационных технологиях 2000 года, касаются поправок к Уголовному кодексу Индии 1860 года, Закона о доказательствах в Индии 1872 года, Закона о доказательствах в банковских книгах 1891 года и Закона о резервном банке Индии 1934 года.

Он начинается с Предварительного аспекта в Главе 1, который касается краткости, названия, степени, начала и применения Акта в Разделе 1. Раздел 2 дает Определение.

Глава 2 посвящена аутентификации электронных записей, цифровых подписей, электронных подписей и т. Д.

Глава 11 посвящена преступлениям и наказаниям. В этой части Закона был предусмотрен ряд преступлений, а также наказание.

После этого были изложены положения о должной осмотрительности, роли посредников и некоторые другие положения.

Акт встроен в два графика. Первый список касается документов или сделок, на которые не распространяется действие Закона. Второй список касается техники и процедуры электронной подписи или электронной аутентификации. Третий и четвертый список опущены.

Применение Закона об ИТ

Согласно подпункту (4) раздела 1, ничто в настоящем Законе не применяется к документам или операциям, указанным в Первом приложении . Ниже приведены документы или операции, на которые не распространяется действие Закона:

-

Оборотный инструмент (кроме чека), как это определено в разделе 13 Закона об оборотных инструментах 1881 года;

-

Доверенность, как это определено в разделе 1А Закона о доверенности 1882 года;

-

Доверие, как оно определено в разделе 3 Закона об индийских трастах 1882 года;

-

Завещание, как это определено в пункте (h) раздела 2 Закона о наследовании в Индии 1925 года, включая любое другое завещательное распоряжение;

-

Любой договор купли-продажи или передачи недвижимого имущества или какой-либо интерес к такому имуществу;

-

Любой такой класс документов или операций, которые могут быть уведомлены центральным правительством.

Оборотный инструмент (кроме чека), как это определено в разделе 13 Закона об оборотных инструментах 1881 года;

Доверенность, как это определено в разделе 1А Закона о доверенности 1882 года;

Доверие, как оно определено в разделе 3 Закона об индийских трастах 1882 года;

Завещание, как это определено в пункте (h) раздела 2 Закона о наследовании в Индии 1925 года, включая любое другое завещательное распоряжение;

Любой договор купли-продажи или передачи недвижимого имущества или какой-либо интерес к такому имуществу;

Любой такой класс документов или операций, которые могут быть уведомлены центральным правительством.

Поправки внесены в закон об ИТ

Закон об ИТ внес поправки в четыре закона, смотри раздел 91-94. Эти изменения были представлены в графике 1-4.

-

Первый график содержит поправки в Уголовный кодекс. Он расширил сферу применения термина «документ», чтобы включить в его рамки электронные документы .

-

Второй график касается поправок к Закону о доказательствах в Индии. Это относится к включению электронного документа в определение доказательств .

-

Третий график вносит изменения в Закон о доказательстве бухгалтерских книг. Эта поправка приводит к изменению определения «Банкирская книга». Он включает в себя распечатки данных, хранящихся на дискете, диске, ленте или любом другом устройстве хранения электромагнитных данных. Аналогичное изменение было внесено в выражение «Заверенная копия», чтобы включить такие распечатки в его компетенцию .

-

Четвертый график вносит изменения в Закон о резервном банке Индии. Это относится к регулированию перевода средств с помощью электронных средств между банками или между банками и другими финансовыми учреждениями .

Первый график содержит поправки в Уголовный кодекс. Он расширил сферу применения термина «документ», чтобы включить в его рамки электронные документы .

Второй график касается поправок к Закону о доказательствах в Индии. Это относится к включению электронного документа в определение доказательств .

Третий график вносит изменения в Закон о доказательстве бухгалтерских книг. Эта поправка приводит к изменению определения «Банкирская книга». Он включает в себя распечатки данных, хранящихся на дискете, диске, ленте или любом другом устройстве хранения электромагнитных данных. Аналогичное изменение было внесено в выражение «Заверенная копия», чтобы включить такие распечатки в его компетенцию .

Четвертый график вносит изменения в Закон о резервном банке Индии. Это относится к регулированию перевода средств с помощью электронных средств между банками или между банками и другими финансовыми учреждениями .

Посредническая ответственность

Посредником, имеющим дело с любыми конкретными электронными записями, является лицо, которое от имени другого лица принимает, хранит или передает эту запись или предоставляет какие-либо услуги в отношении этой записи .

Согласно вышеупомянутому определению, оно включает в себя следующее:

- Операторы связи

- Сетевые поставщики услуг

- Интернет-провайдеры

- Поставщики услуг веб-хостинга

- Поисковые системы

- Сайты онлайн-платежей

- Интернет-аукционы

- Интернет-магазины и интернет-кафе

Основные положения измененного закона

Новый закон был дополнен следующими основными моментами:

- Он подчеркивает вопросы конфиденциальности и подчеркивает информационную безопасность.

- Он разрабатывает цифровую подпись.

- Это разъясняет рациональные методы безопасности для корпоративных.

- Основное внимание уделяется роли посредников.

- Новые лица кибер-преступности были добавлены.

Кибер Закон — Подписи

Цифровой подписи

Цифровая подпись — это метод проверки законности цифрового сообщения или документа. Действительная цифровая подпись обеспечивает получателя гарантией того, что сообщение было сгенерировано известным отправителем, так что отправитель не может отрицать отправку сообщения. Цифровые подписи в основном используются для распространения программного обеспечения, финансовых транзакций и в других случаях, когда существует риск подделки.

электронная подпись

Электронная подпись или электронная подпись указывает на то, что лицо, которое требует создания сообщения, является тем, кто его создал.

Подпись может быть определена как схематический сценарий, связанный с человеком. Подпись на документе является признаком того, что человек принимает цели, записанные в документе. Во многих инжиниринговых компаниях цифровые печати также требуются для другого уровня аутентификации и безопасности. Цифровые печати и подписи такие же, как рукописные подписи и штампованные печати.

Цифровая подпись к электронной подписи

Цифровая подпись — это термин, определенный в старом Законе об информационных технологиях 2000 года. Электронная подпись — это термин, определенный измененным законом (Закон об информационных технологиях, 2008). Концепция электронной подписи шире, чем цифровая подпись. Раздел 3 Закона предусматривает проверку электронных записей путем нанесения цифровой подписи.

Согласно поправке, проверка электронной записи с помощью электронной подписи или метода электронной аутентификации считается надежной.

Согласно Комиссии ООН по праву международной торговли (ЮНСИТРАЛ), методы электронной аутентификации и подписи могут быть классифицированы по следующим категориям:

-

Они основаны на знаниях пользователя или получателя, т. Е. Пароли, персональные идентификационные номера (ПИН) и т. Д.

-

Те основаны на физических особенностях пользователя, то есть, биометрии.

-

Они основаны на владении объектом пользователем, то есть кодами или другой информацией, хранящейся на магнитной карте.

-

Типы аутентификации и методы подписи, которые, не подпадая под какую-либо из вышеперечисленных категорий, могут также использоваться для указания отправителя электронного сообщения (например, факсимиле рукописной подписи или имени, напечатанного внизу электронного сообщения) ,

Они основаны на знаниях пользователя или получателя, т. Е. Пароли, персональные идентификационные номера (ПИН) и т. Д.

Те основаны на физических особенностях пользователя, то есть, биометрии.

Они основаны на владении объектом пользователем, то есть кодами или другой информацией, хранящейся на магнитной карте.

Типы аутентификации и методы подписи, которые, не подпадая под какую-либо из вышеперечисленных категорий, могут также использоваться для указания отправителя электронного сообщения (например, факсимиле рукописной подписи или имени, напечатанного внизу электронного сообщения) ,

В соответствии с Законом ЮНСИТРАЛ МОДЕЛЬ об электронных подписях в настоящее время используются следующие технологии:

- Цифровая подпись в инфраструктуре открытых ключей (PKI)

- Биометрическое устройство

- PINs

- Пароли

- Отсканированная рукописная подпись

- Подпись цифровой ручкой

- Кликабельные поля «ОК», «Я принимаю» или «Я согласен»

Кибер Закон — Правонарушения и штрафы

Более быстрое соединение по всему миру привело к появлению многочисленных онлайн-преступлений, и эти возросшие преступления привели к необходимости принятия законов о защите. Чтобы идти в ногу с изменяющимся поколением, парламент Индии принял Закон о информационных технологиях 2000 года, который был концептуализирован в Типовом законе Комиссии Организации Объединенных Наций по праву международной торговли (ЮНСИТРАЛ).

Закон детально определяет преступления, а также наказания за каждую категорию преступлений.

преступлений

Киберпреступления — это незаконные действия, которые совершаются классным способом, когда компьютер является инструментом или целью, или и тем, и другим.

Киберпреступность обычно включает в себя следующее:

- Несанкционированный доступ к компьютерам

- Данные дадлинг

- Вирус / атака червей

- Кража компьютерной системы

- Взлом

- Отказ в атаках

- Логические бомбы

- Троянские атаки

- Интернет кража времени

- Веб домкрат

- Взрыв электронной почты

- Салями атакует

- Физически разрушительная компьютерная система.

Преступления, включенные в Закон об ИТ 2000, следующие:

- Фальсификация на компьютере исходных документов.

- Взлом с помощью компьютерной системы.

- Публикация непристойной информации в электронном виде.

- Сила контроллера, чтобы дать указания.

- Указания Контроллера к абоненту о расширении возможностей дешифрования информации.

- Защищенная система.

- Штраф за искажение.

- Наказание за нарушение конфиденциальности и неприкосновенности частной жизни.

- Штраф за публикацию сертификата цифровой подписи в некоторых случаях ложный.

- Публикация в мошеннических целях.

- Акт, чтобы подать заявление на преступление или нарушение, совершенное за пределами Индии Конфискация.

- Наказания или конфискация, чтобы не мешать другим наказаниям.

- Полномочия по расследованию преступлений.

пример

Преступления в соответствии с Законом 2000 года

Статья 65. Подделка компьютерных исходных документов

Тот, кто сознательно или намеренно скрывает, уничтожает или изменяет или намеренно или сознательно заставляет другого скрывать, уничтожать или изменять любой компьютерный исходный код, используемый для компьютера, компьютерной программы, компьютерной системы или компьютерной сети, когда требуется сохранить исходный код компьютера или согласно действующему законодательству, наказывается лишением свободы на срок до трех лет или штрафом в размере до двух рупий или с обоими.

Пояснение. В данном разделе «компьютерный исходный код» означает список программ, компьютерных команд, дизайн-макет и анализ программного ресурса компьютера в любой форме.

Объект — Цель раздела — защитить «интеллектуальную собственность», вложенную в компьютер. Это попытка защитить исходные документы (коды) компьютера за пределы того, что доступно в соответствии с Законом об авторском праве.

Основные ингредиенты раздела

сознательно или намеренно скрывая

сознательно или намеренно уничтожая

сознательно или намеренно изменяя

сознательно или намеренно заставляя других скрывать

сознательно или намеренно заставляя другого разрушать

сознательно или намеренно заставляя другого изменить.

Этот раздел распространяется на Закон об авторском праве и помогает компаниям защитить свой исходный код своих программ.

Штрафы — Раздел 65 рассматривается любым судьей.

Это познаваемое и необеспеченное преступление.

Наказания — лишение свободы на срок до 3 лет и / или

Хорошо — две рупии.

Преступления в соответствии с Законом 2000 года

Статья 65. Подделка компьютерных исходных документов

Тот, кто сознательно или намеренно скрывает, уничтожает или изменяет или намеренно или сознательно заставляет другого скрывать, уничтожать или изменять любой компьютерный исходный код, используемый для компьютера, компьютерной программы, компьютерной системы или компьютерной сети, когда требуется сохранить исходный код компьютера или согласно действующему законодательству, наказывается лишением свободы на срок до трех лет или штрафом в размере до двух рупий или с обоими.

Пояснение. В данном разделе «компьютерный исходный код» означает список программ, компьютерных команд, дизайн-макет и анализ программного ресурса компьютера в любой форме.

Объект — Цель раздела — защитить «интеллектуальную собственность», вложенную в компьютер. Это попытка защитить исходные документы (коды) компьютера за пределы того, что доступно в соответствии с Законом об авторском праве.

Основные ингредиенты раздела

сознательно или намеренно скрывая

сознательно или намеренно уничтожая

сознательно или намеренно изменяя

сознательно или намеренно заставляя других скрывать

сознательно или намеренно заставляя другого разрушать

сознательно или намеренно заставляя другого изменить.

Этот раздел распространяется на Закон об авторском праве и помогает компаниям защитить свой исходный код своих программ.

Штрафы — Раздел 65 рассматривается любым судьей.

Это познаваемое и необеспеченное преступление.

Наказания — лишение свободы на срок до 3 лет и / или

Хорошо — две рупии.

В следующей таблице показаны правонарушения и наказания за все упомянутые разделы Закона об ИТ —

| Раздел | проступок | наказание | Доступность и конголезность |

|---|---|---|---|

| 65 | Вмешательство в компьютерный исходный код | Тюремное заключение на срок до 3 лет или штраф до 2 рупий | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC. |

| 66 | Компьютерные преступления | Тюремное заключение на срок до 3 лет или штраф до 5 рупий | Правонарушение поддается освобождению, узнаваемо и |

| 66-А | Отправка оскорбительных сообщений через службу связи и т.д … | Лишение свободы до 3 лет и штраф | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC |

| 66-Б | Нечестное получение похищенного компьютерного ресурса или устройства связи | Тюремное заключение на срок до 3 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC |

| 66-С | Кража личных данных | Тюремное заключение на срок до 3 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC |

| 66-Д | Обман по Персоне с использованием компьютерного ресурса | Тюремное заключение на срок до 3 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC |

| 66-Е | Нарушение конфиденциальности | Тюремное заключение на срок до 3 лет и / или штраф до рупий. 2 лакха | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC |

| 66-F, | Кибер Терроризм | Тюремное заключение распространяется на тюремное заключение на всю жизнь | Сессия Сессий не подлежит освобождению от ответственности, узнаваема и подлежит рассмотрению |

| 67 | Публикация или передача нецензурных материалов в электронном виде | При первом осуждении, тюремное заключение на срок до 3 лет и / или штраф до рупий. 5 лакх на последующее осуждение к лишению свободы на срок до 5 лет и / или штраф до рупий. 10 лакх | Правонарушение подлежит суду, узнаваемо и подлежит рассмотрению судом JMFC |

| 67-А | Публикация или передача материалов, содержащих откровенно сексуальные действия и т. Д. … в электронном виде | При первом осуждении тюремное заключение на срок до 5 лет и / или штраф до рупий. 10 лакх на последующем осуждении к тюремному заключению сроком до 7 лет и / или штрафом до рупий. 10 лакх | Правонарушение не подлежит освобождению под залог, узнаваемо и подлежит рассмотрению судом JMFC |

| 67-Б | Публикация или передача материалов с изображением детей в сексуальных целях и т. Д. В электронной форме | При первом осуждении тюремное заключение на срок до 5 лет и / или штраф до рупий. 10 лакх на последующем осуждении тюремное заключение на срок до 7 лет и / или штраф до рупий. 10 лакх | Правонарушение не подлежит освобождению под залог, узнаваемо и подлежит рассмотрению судом JMFC |

| 67-С | Посредник намеренно или сознательно противоречит указаниям о сохранении и сохранении информации | Лишение свободы до 3 лет и штраф | Правонарушение поддается освобождению, узнаваемо. |

| 68 | Несоблюдение указаний, данных Контролером | Тюремное заключение на срок до 2 лет и / или штраф до рупий. 1 лакх | Правонарушение подлежит освобождению, не может быть опознано. |

| 69 | Неспособность помочь агентству, указанному в подразделе (3), в отношении перехвата, мониторинга или дешифрования любой информации через любой компьютерный ресурс | Лишение свободы до 7 лет и штраф | Преступление не подлежит освобождению под залог, узнаваемо. |

| 69-А | Несоблюдение посредником предписания, выданного для блокирования для публичного доступа любой информации через любой компьютерный ресурс | Лишение свободы до 7 лет и штраф | Преступление не подлежит освобождению под залог, узнаваемо. |

| 69-Б | Посредник, который намеренно или сознательно нарушает положения подраздела (2) в отношении мониторинга и сбора данных или информации о трафике через любой компьютерный ресурс для обеспечения кибербезопасности | Лишение свободы до 3 лет и штраф | Правонарушение поддается освобождению, узнаваемо. |

| 70 | Любое лицо, которое обеспечивает доступ или пытается обеспечить доступ к защищенной системе в нарушение положений гл. 70 | Тюремное заключение по любому из описаний до 10 лет и штраф | Преступление не подлежит освобождению под залог, узнаваемо. |