Безопасная сетевая связь (SNC) также может использоваться для входа на сервер приложений с использованием метода безопасной аутентификации. Вы можете использовать SNC для аутентификации пользователя через SAP GUI для окон или с помощью RFC-соединения.

SNC использует внешний продукт безопасности для проверки подлинности между партнерами по связи. Вы можете использовать меры безопасности, такие как инфраструктура открытых ключей PKI, и процедуры для генерации и распределения пар ключей.

Вы должны определить топологию сети, которая может устранить угрозы и предотвратить сетевые атаки. Когда пользователи не могут войти на уровень приложения или базы данных, злоумышленники не могут получить доступ к системе SAP или системе базы данных для доступа к критической информации.

Четко определенная топология сети не позволяет злоумышленникам подключаться к локальной сети компании и, следовательно, не имеет доступа к бреям в системе безопасности в сетевых службах или в системе SAP.

Топология сети в системе SAP

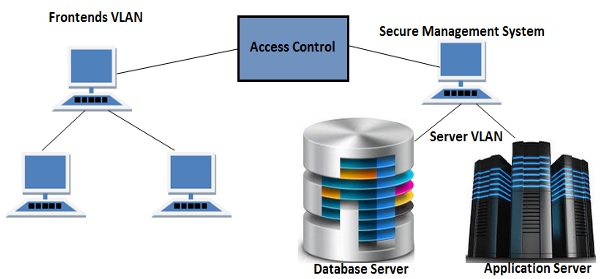

Архитектура вашей физической сети полностью зависит от размера вашей системы SAP. Система SAP обычно реализуется с архитектурой клиент-сервер, и каждая система обычно делится на следующие три уровня:

- Уровень базы данных

- Уровень приложений

- Уровень представления

Когда ваша система SAP небольшая, у нее может не быть отдельного сервера приложений и базы данных. Однако в большой системе многие серверы приложений взаимодействуют с сервером базы данных и несколькими внешними интерфейсами. Это определяет топологию сети системы от простого к сложному, и вы должны учитывать различные сценарии при организации топологии сети.

В крупномасштабной организации рекомендуется устанавливать сервер приложений и базы данных на разных компьютерах и размещать их в отдельной локальной сети от внешней системы.

На следующем изображении вы видите предпочтительную топологию сети системы SAP —

Когда вы размещаете свою базу данных и сервер приложений в отдельной VLAN от внешней VLAN, это позволяет вам улучшить систему контроля доступа и, следовательно, повысить безопасность вашей системы SAP. Системы внешнего интерфейса находятся в разных VLAN, поэтому нелегко войти в VLAN сервера и, следовательно, обойти защиту вашей системы SAP.

Сетевые сервисы SAP

В вашей системе SAP есть различные сервисы, которые включены, но для запуска системы SAP требуется всего несколько. В системе SAP серверы ландшафта , базы данных и приложений являются наиболее распространенной целью сетевых атак. Многие сетевые службы работают в вашей среде, что позволяет получить доступ к этим серверам, и эти службы должны тщательно контролироваться.

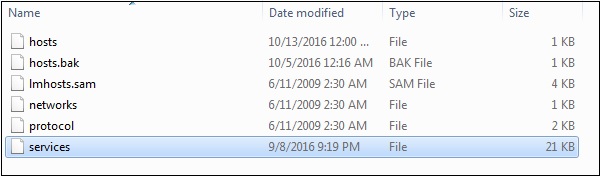

На ваших компьютерах с Window / UNIX эти службы поддерживаются в / etc / services . Вы можете открыть этот файл на компьютере с Windows, перейдя по следующему пути —

system32 / драйверы / и т.д. / услуги

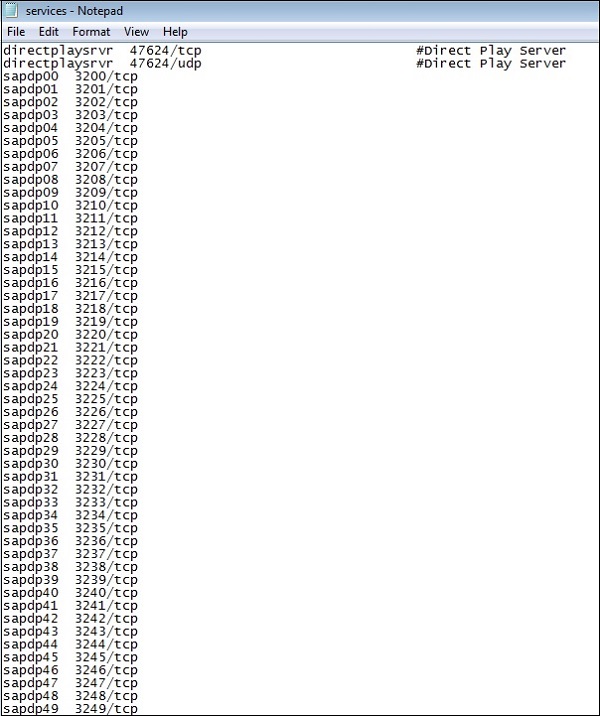

Вы можете открыть этот файл в блокноте и просмотреть все активированные сервисы на вашем сервере —

Рекомендуется отключить все ненужные службы на ландшафтных серверах. Иногда эти сервисы содержат несколько ошибок, которые могут быть использованы злоумышленниками для получения несанкционированного доступа. Когда вы отключаете эти службы, вы уменьшаете вероятность атаки на вашу сеть.

Для высокого уровня безопасности также рекомендуется использовать статические файлы паролей в вашей среде SAP.

Частные ключи

SNC использует внешний продукт безопасности для проверки подлинности между партнерами по коммуникации. Вы можете использовать меры безопасности, такие как инфраструктура открытых ключей (PKI) и другие процедуры, для генерации и распространения пар ключей и для обеспечения надлежащей защиты личных ключей пользователей.

Существуют разные способы защиты закрытых ключей для сетевой авторизации.

- Аппаратное решение

- Программное решение

Давайте теперь обсудим их подробно.

Аппаратное решение

Вы можете защитить личные ключи для пользователей, используя аппаратное решение, при котором вы выдаете смарт-карту отдельным пользователям. Все ключи хранятся на смарт-карте, и пользователь должен пройти аутентификацию на своих смарт-картах с помощью биометрических данных, используя отпечатки пальцев или пароль PIN.

Эти смарт-карты должны быть защищены от кражи или потери каждым отдельным пользователем, и пользователи могут использовать карту для шифрования документов.

Пользователям не разрешается делиться смарт-картами или передавать их другим пользователям.

Программное решение

Также возможно использование программного решения для хранения приватных ключей для отдельных пользователей. Программное решение является менее дорогим решением по сравнению с аппаратным решением, но оно также менее безопасно.

Когда пользователи хранят личные ключи в файлах и сведениях о пользователях, необходимо защитить эти файлы от несанкционированного доступа.