Кукольный — Обзор

Puppet — это инструмент управления конфигурацией, разработанный Puppet Labs для автоматизации управления инфраструктурой и ее конфигурации. Puppet — очень мощный инструмент, который помогает понять концепцию инфраструктуры как кода. Этот инструмент написан на языке Ruby DSL, который помогает конвертировать полную инфраструктуру в формат кода, которым легко управлять и настраивать.

Puppet следует модели клиент-сервер, где один компьютер в любом кластере действует как клиент, известный как мастер-кукловод, а другой — как сервер, известный как подчиненный узел. Puppet имеет возможность управлять любой системой с нуля, начиная с начальной конфигурации и заканчивая сроком службы любой конкретной машины.

Особенности кукольной системы

Ниже приведены наиболее важные функции Puppet.

идемпотентность

Puppet поддерживает Idempotency, что делает его уникальным. Как и в Chef, в Puppet можно безопасно запускать один и тот же набор конфигурации несколько раз на одной и той же машине. В этом потоке Puppet проверяет текущее состояние целевой машины и вносит изменения только при наличии каких-либо конкретных изменений в конфигурации.

Idempotency помогает в управлении любой конкретной машиной на протяжении всего ее жизненного цикла, начиная с создания машины, изменений конфигурации машины и заканчивая сроком службы. Функция марионеточной идемпотентности очень полезна для постоянного обновления машины в течение нескольких лет, а не для многократной перестройки одной и той же машины при любых изменениях конфигурации.

Кросс-платформенная

В Puppet с помощью Resource Abstraction Layer (RAL), который использует ресурсы Puppet, можно ориентироваться на указанную конфигурацию системы, не беспокоясь о деталях реализации и о том, как команда конфигурации будет работать внутри системы, которые определены в базовой конфигурации. файл.

Кукольный — Рабочий процесс

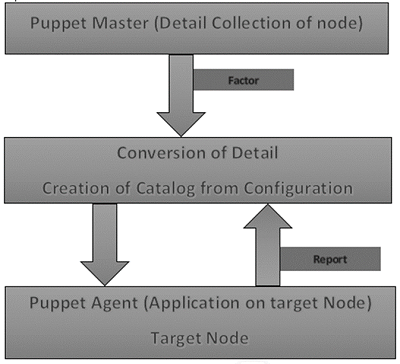

Puppet использует следующий рабочий процесс для применения конфигурации в системе.

-

В Puppet первое, что делает мастер Puppet, это собирает информацию о целевой машине. Используя коэффициент, который присутствует на всех узлах Puppet (аналогично Ohai в Chef), он получает все детали конфигурации уровня машины. Эти данные собираются и отправляются обратно Хозяину Марионеток.

-

Затем мастер марионеток сравнивает извлеченную конфигурацию с определенными деталями конфигурации и с определенной конфигурацией создает каталог и отправляет его целевым агентам Puppet.

-

Затем агент Puppet применяет эти конфигурации, чтобы привести систему в нужное состояние.

-

Наконец, когда целевой узел находится в желаемом состоянии, он отправляет отчет мастеру Puppet, который помогает мастеру Puppet понять, где находится текущее состояние системы, как определено в каталоге.

В Puppet первое, что делает мастер Puppet, это собирает информацию о целевой машине. Используя коэффициент, который присутствует на всех узлах Puppet (аналогично Ohai в Chef), он получает все детали конфигурации уровня машины. Эти данные собираются и отправляются обратно Хозяину Марионеток.

Затем мастер марионеток сравнивает извлеченную конфигурацию с определенными деталями конфигурации и с определенной конфигурацией создает каталог и отправляет его целевым агентам Puppet.

Затем агент Puppet применяет эти конфигурации, чтобы привести систему в нужное состояние.

Наконец, когда целевой узел находится в желаемом состоянии, он отправляет отчет мастеру Puppet, который помогает мастеру Puppet понять, где находится текущее состояние системы, как определено в каталоге.

Кукольный — Ключевые компоненты

Ниже приведены ключевые компоненты Puppet.

Кукольные Ресурсы

Кукольные ресурсы являются ключевыми компонентами для моделирования любой конкретной машины. Эти ресурсы имеют свою собственную модель реализации. Puppet использует ту же модель, чтобы получить любой конкретный ресурс в желаемом состоянии.

Провайдеры

Поставщики в основном являются исполнителями любого конкретного ресурса, используемого в Puppet. Например, типы пакетов ‘apt-get’ и ‘yum’ допустимы для управления пакетами. Иногда на конкретной платформе может быть доступно более одного поставщика. Хотя у каждой платформы всегда есть поставщик по умолчанию.

манифест

Манифест — это набор ресурсов, которые связаны внутри функции или классов для настройки любой целевой системы. Они содержат набор кода Ruby для настройки системы.

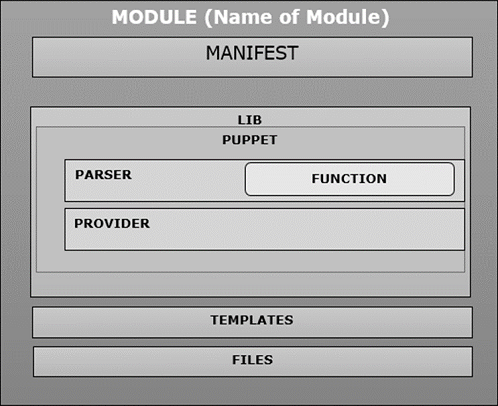

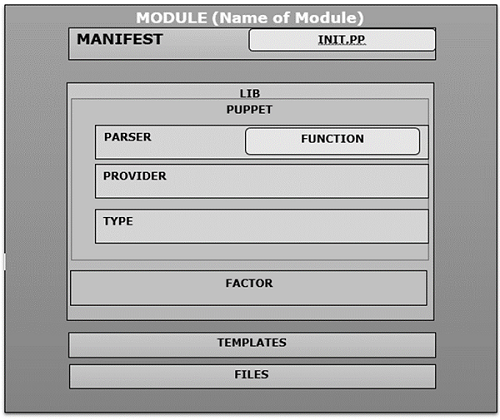

Модули

Модуль является ключевым строительным блоком Puppet, который может быть определен как набор ресурсов, файлов, шаблонов и т. Д. Они могут быть легко распределены по различным типам ОС, если они определены как имеющие один и тот же вид. Поскольку они могут быть легко распределены, один модуль может использоваться несколько раз с одной и той же конфигурацией.

Шаблоны

Шаблоны используют выражения Ruby для определения настраиваемого содержимого и ввода переменных. Они используются для разработки пользовательского контента. Шаблоны определяются в манифестах и копируются в место в системе. Например, если кто-то хочет определить httpd с настраиваемым портом, то это можно сделать с помощью следующего выражения.

Listen <% = @httpd_port %>

Переменная httpd_port в этом случае определяется в манифесте, который ссылается на этот шаблон.

Статические файлы

Статические файлы могут быть определены как общий файл, который иногда требуется для выполнения определенных задач. Их можно просто скопировать из одного места в другое с помощью Puppet. Все статические файлы находятся внутри директории файлов любого модуля. Любые манипуляции с файлом в манифесте выполняются с использованием файлового ресурса.

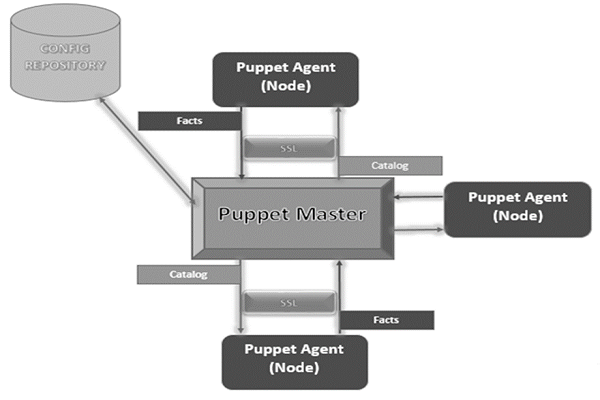

Кукольный — Архитектура

Ниже приводится схематическое представление архитектуры Puppet.

Хозяин Марионеток

Puppet Master — это ключевой механизм, который обрабатывает все, что связано с конфигурацией. Он применяет конфигурацию к узлам с помощью агента Puppet.

Кукольный агент

Агенты Puppet — это фактические рабочие машины, которыми управляет мастер Puppet. В них работает служба демона Puppet Agent.

Репозиторий Конфиг

Это репозиторий, в котором все узлы и связанные с сервером конфигурации сохраняются и извлекаются при необходимости.

факты

Факты — это детали, относящиеся к узлу или главному компьютеру, которые в основном используются для анализа текущего состояния любого узла. На основании фактов изменения делаются на любой целевой машине. В Puppet есть заранее определенные и настраиваемые факты.

Каталог

Все файлы манифеста или конфигурации, записанные в Puppet, сначала преобразуются в скомпилированный формат, называемый каталогом, а затем эти каталоги применяются на целевом компьютере.

Кукольный — Установка

Puppet работает на архитектуре клиент-сервер, в которой мы называем сервер хозяином Puppet, а клиент — узлом Puppet. Эта настройка достигается путем установки Puppet как на клиенте, так и на всех серверах.

Для большинства платформ Puppet может быть установлен с помощью выбранного менеджера пакетов. Однако для некоторых платформ это можно сделать, установив tarball или RubyGems .

Предпосылки

Фактор является единственным предварительным условием, которое не сопровождает Ohai, который присутствует в Chef.

Стандартная библиотека ОС

Нам нужно иметь стандартный набор библиотек любой базовой ОС. Оставшаяся вся система поставляется вместе с версиями Ruby 1.8.2 +. Ниже приведен список элементов библиотеки, из которых должна состоять ОС.

- base64

- CGI

- дайджест / md5

- так далее

- FileUtils

- IPADDR

- OpenSSL

- strscan

- системный журнал

- URI

- WEBrick

- WEBrick / HTTPS

- XMLRPC

Установка Facter

Как уже говорилось, в комплект поставки не входит стандартная версия Ruby. Таким образом, для того, чтобы получить facter в целевой системе, необходимо установить его вручную из источника, поскольку библиотека facter является предпосылкой Puppet.

Этот пакет доступен для нескольких платформ, но для большей безопасности его можно установить с помощью tarball , который помогает в получении последней версии.

Сначала скачайте тарбол с официального сайта Puppet с помощью утилиты wget .

$ wget http://puppetlabs.com/downloads/facter/facter-latest.tgz ------: 1

Затем распакуйте файл tar. Зайдите в каталог Untarred с помощью команды CD. Наконец, установите facter с помощью файла install.rb, который находится внутри каталога facter .

$ gzip -d -c facter-latest.tgz | tar xf - -----: 2 $ cd facter-* ------: 3 $ sudo ruby install.rb # or become root and run install.rb -----:4

Установка Puppet из источника

Сначала установите архив Puppet с сайта Puppet с помощью wget . Затем извлеките тарбол в нужное место. Переместитесь в созданный каталог с помощью команды CD . Используя файл install.rb , установите Puppet на базовый сервер.

# get the latest tarball $ wget http://puppetlabs.com/downloads/puppet/puppet-latest.tgz -----: 1 # untar and install it $ gzip -d -c puppet-latest.tgz | tar xf - ----: 2 $ cd puppet-* ------: 3 $ sudo ruby install.rb # or become root and run install.rb -------: 4

Установка Puppet и Facter с использованием Ruby Gem

# Installing Facter $ wget http://puppetlabs.com/downloads/gems/facter-1.5.7.gem $ sudo gem install facter-1.5.7.gem # Installing Puppet $ wget http://puppetlabs.com/downloads/gems/puppet-0.25.1.gem $ sudo gem install puppet-0.25.1.gem

Кукольный — Конфигурация

Как только в системе будет установлен Puppet, следующим шагом будет его настройка для выполнения определенных начальных операций.

Открытые порты брандмауэра на машинах

Чтобы сервер Puppet централизованно управлял сервером клиента, необходимо открыть указанный порт на всех машинах, т. Е. Можно использовать 8140 , если он не используется ни на одной из машин, которые мы пытаемся настроить. Нам нужно включить как TCP, так и UDP связь на всех машинах.

Конфигурационный файл

Основной файл конфигурации для Puppet это etc / puppet / puppet.conf . Все файлы конфигурации создаются в пакетной конфигурации Puppet. Большая часть конфигурации, необходимой для настройки Puppet, хранится в этих файлах, и после запуска Puppet эти конфигурации автоматически выбираются. Однако для некоторых конкретных задач, таких как настройка веб-сервера или внешнего центра сертификации (CA), Puppet имеет отдельную конфигурацию для файлов и настроек.

Файлы конфигурации сервера находятся в каталоге conf.d, который также называется мастером Puppet. Эти файлы по умолчанию расположены в /etc/puppetlabs/puppetserver/conf.d path. Эти файлы конфигурации имеют формат HOCON, который сохраняет базовую структуру JSON, но он более читабелен. Когда происходит запуск Puppet, он берет все файлы .cong из каталога conf.d и использует их для внесения любых изменений в конфигурацию. Любые изменения в этих файлах имеют место только при перезапуске сервера.

Файл списка и файл настроек

- global.conf

- webserver.conf

- веб-routes.conf

- puppetserver.conf

- auth.conf

- master.conf (устарело)

- ca.conf (устарело)

В Puppet есть разные конфигурационные файлы, специфичные для каждого компонента в Puppet.

Puppet.conf

Файл Puppet.conf является основным файлом конфигурации Puppet. Puppet использует один и тот же файл конфигурации для настройки всех необходимых команд и служб Puppet. В этом файле определены все параметры, связанные с Puppet, такие как определение мастера Puppet, агента Puppet, применение Puppet и сертификаты. Марионетка может отослать их согласно требованию.

Конфигурационный файл напоминает стандартный INI-файл, в котором настройки можно перейти в конкретный раздел приложения основного раздела.

Главный раздел конфигурации

[main] certname = Test1.vipin.com server = TestingSrv environment = production runinterval = 1h

Файл конфигурации Puppet Master

[main] certname = puppetmaster.vipin.com server = MasterSrv environment = production runinterval = 1h strict_variables = true [master] dns_alt_names = MasterSrv,brcleprod01.vipin.com,puppet,puppet.test.com reports = puppetdb storeconfigs_backend = puppetdb storeconfigs = true environment_timeout = unlimited

Подробный обзор

В конфигурации Puppet файл, который будет использоваться, имеет несколько разделов конфигурации, в которых каждый раздел имеет различные виды множества параметров.

Раздел конфигурации

Файл конфигурации Puppet в основном состоит из следующих разделов конфигурации.

-

Main — Это называется глобальным разделом, который используется всеми командами и службами в Puppet. Один определяет значения по умолчанию в главном разделе, которые могут быть переопределены любым разделом, присутствующим в файле puppet.conf.

-

Мастер — этот раздел передается мастером Puppet и командой Puppet cert.

-

Агент — этот раздел упоминается службой Puppet.

-

Пользователь — в основном используется командой Puppet apply, а также многими менее распространенными командами.

Main — Это называется глобальным разделом, который используется всеми командами и службами в Puppet. Один определяет значения по умолчанию в главном разделе, которые могут быть переопределены любым разделом, присутствующим в файле puppet.conf.

Мастер — этот раздел передается мастером Puppet и командой Puppet cert.

Агент — этот раздел упоминается службой Puppet.

Пользователь — в основном используется командой Puppet apply, а также многими менее распространенными командами.

[main] certname = PuppetTestmaster1.example.com

Ключевые компоненты файла конфигурации

Ниже приведены ключевые компоненты файла конфигурации.

Строки комментариев

В Puppet любая строка комментария начинается со знака ( # ). Это может быть связано с любым количеством места. Мы можем иметь частичный комментарий в той же строке.

# This is a comment. Testing = true #this is also a comment in same line

Линии настроек

Строка настроек должна состоять из —

- Любое количество пробелов (необязательно)

- Наименование настроек

- Знак равенства =, который может быть окружен любым количеством пробелов

- Значение для настройки

Установка переменных

В большинстве случаев значение настроек будет одним словом, но в некоторых особых случаях специальных значений немного.

пути

В настройках файла конфигурации возьмите список каталогов. При определении этих каталогов следует иметь в виду, что они должны быть разделены символом системного пути, который является символом (:) в * nix платформах и точкой с запятой (;) в Windows.

# *nix version: environmentpath = $codedir/special_environments:$codedir/environments # Windows version: environmentpath = $codedir/environments;C:\ProgramData\PuppetLabs\code\environment

В определении каталог файлов, который указан первым, сканируется, а затем перемещается в другой каталог в списке, если он не найден.

Файлы и каталоги

Все параметры, которые принимают один файл или каталог, могут принимать необязательный хэш разрешений. Когда сервер запускается, Puppet задействует эти файлы или каталоги в списке.

ssldir = $vardir/ssl {owner = service, mode = 0771}

В приведенном выше коде разрешенный хэш — это владелец, группа и режим. Есть только два допустимых значения ключа владельца и группы.

Кукольный — Окружающая среда Conf

В Puppet все среды имеют файл environment.conf . Этот файл может переопределить несколько настроек по умолчанию, когда мастер обслуживает любой из узлов или все узлы, назначенные для этой конкретной среды.

Место нахождения

В Puppet для всех определенных сред среда file.conf находится на верхнем уровне домашней среды, рядом с директорами манифеста и модулей. Рассматривая пример, если ваша среда находится в каталогах по умолчанию (Vipin / testing / environment) , то файл конфигурации тестовой среды находится в Vipin / testing / environment / test / environment.conf .

пример

# /etc/testingdir/code/environments/test/environment.conf # Puppet Enterprise требует $ basemodulepath; см. примечание ниже под modulepath ". modulepath = site: dist: modules: $ basemodulepath # Используйте наш пользовательский скрипт, чтобы получить git commit для текущего состояния кода: config_version = get_environment_commit.sh

Формат

Все файлы конфигурации в Puppet одинаково используют один и тот же INI-подобный формат. Файл environment.conf имеет тот же INI-подобный формат, что и другие, например, файл puppet.conf. Единственная разница между environment.conf и puppet.conf в том, что файл environment.conf не может содержать раздел [main]. Все настройки в файле environment.conf должны быть вне любого раздела конфигурации.

Относительный путь в ценностях

Большинство разрешенных настроек принимают путь к файлу или список путей в качестве значения. Если какой-либо из путей является релевантным путем, они начинаются без косой черты или буквы диска — они будут в основном разрешены относительно основного каталога этой среды.

Интерполяция в ценностях

Файл настроек Environment.conf может использовать значения других настроек в качестве переменных. Существует несколько полезных переменных, которые можно вставить в файл environment.conf. Вот список нескольких важных переменных —

-

$ basemodulepath — полезно для включения каталогов в настройки пути модуля. Пользователь Puppet Enterprise обычно должен включать это значение modulepath, поскольку ядро Puppet использует модуль в базовом модуле path .

-

$ environment — Используется в качестве аргумента командной строки для вашего скрипта config_version. Вы можете интерполировать эту переменную только в настройке config_version.

-

$ codedir — Полезно для поиска файлов.

$ basemodulepath — полезно для включения каталогов в настройки пути модуля. Пользователь Puppet Enterprise обычно должен включать это значение modulepath, поскольку ядро Puppet использует модуль в базовом модуле path .

$ environment — Используется в качестве аргумента командной строки для вашего скрипта config_version. Вы можете интерполировать эту переменную только в настройке config_version.

$ codedir — Полезно для поиска файлов.

Разрешенные настройки

По умолчанию в файле Puppet environment.conf разрешено переопределять только четыре параметра в конфигурации, как указано в списке.

- ModulePath

- манифест

- Config_version

- Environment_timeout

ModulePath

Это один из ключевых параметров в файле environment.conf. Все директора, определенные в modulepath, по умолчанию загружаются Puppet. Это путь, откуда Puppet загружает свои модули. Нужно явно настроить это. Если этот параметр не установлен, путь модуля по умолчанию для любой среды в Puppet будет —

<СПРАВОЧНИК МОДУЛЕЙ ИЗ ОКРУЖАЮЩЕЙ СРЕДЫ>: $ basemodulepath

манифест

Это используется для определения основного файла манифеста, который мастер Puppet будет использовать при загрузке и компиляции каталога из определенного манифеста, который будет использоваться для настройки среды. В этом мы можем определить один файл, список файлов или даже каталог, состоящий из нескольких файлов манифеста, который должен быть оценен и скомпилирован в определенной алфавитной последовательности.

Необходимо явно определить этот параметр в файле environment.conf. Если нет, то Puppet будет использовать каталог манифеста по умолчанию в качестве основного манифеста.

Config_version

Config_version может быть определена как определенная версия, используемая для идентификации каталогов и событий. Когда Puppet компилирует любой файл манифеста по умолчанию, он добавляет версию конфигурации в сгенерированные каталоги, а также в отчеты, которые генерируются, когда мастер Puppet применяет любой определенный каталог к узлам Puppet. Puppet запускает скрипт для выполнения всех вышеперечисленных шагов и использует весь сгенерированный вывод как Config_version.

Тайм-аут среды

Он используется для получения подробной информации о количестве времени, которое Puppet должен использовать для загрузки данных для данной среды. Если значение определено в файле puppet.conf, то эти значения переопределят значение тайм-аута по умолчанию.

Образец файла environment.conf

[мастер] manifest = $ confdir / environment / $ environment / manifts / site.pp modulepath = $ confdir / environment / $ environment / modules

В приведенном выше коде $ confdir — это путь к каталогу, в котором находятся файлы конфигурации среды. $ environment — это имя среды, для которой выполняется конфигурация.

Файл конфигурации рабочей среды

# Файл конфигурации среды # Главный каталог или файл манифеста, где Puppet начинает оценивать код # Это значение по умолчанию. Работает только с файлом site.pp или любым другим манифест = манифест / # Каталоги, добавленные в путь к модулю, выглядят в порядке первого совпадения: # modules - Каталог для внешних модулей, заполняемый r10k на основе Puppetfile # $ basemodulepath - Начиная с: конфигурация puppet print basemodulepath modulepath = site: modules: $ basemodulepath # Установите тайм-аут кэша для этой среды. # Это переопределяет то, что установлено прямо в puppet.conf для всего сервера Puppet # environment_timeout = неограничено # При кешировании вам нужно очищать кеш при каждом развертывании нового кода Puppet # Это также можно сделать вручную: bin / puppet_flush_environment_cache.sh # Чтобы отключить кэширование каталога: environment_timeout = 0 # Здесь мы переходим к одному в контрольном репозитории Puppet environment (и git branch) # чтобы получить заголовок и необходимую информацию о последнем коммите git config_version = 'bin / config_script.sh $ environment'

Кукольный — Мастер

В Puppet архитектура клиент-сервер мастера Puppet рассматривается как контролирующий орган всей установки. Хозяин Puppet действует как сервер в настройке и контролирует все действия на всех узлах.

Для любого сервера, который должен выступать в качестве мастера Puppet, на нем должно быть запущено программное обеспечение сервера Puppet. Это серверное программное обеспечение является ключевым компонентом контроля всех действий на узлах. В этой настройке следует помнить один ключевой момент — иметь доступ суперпользователя ко всем машинам, которые планируется использовать в настройке. Ниже приведены шаги по настройке Puppet master.

Предпосылки

DNS для частной сети — необходимо настроить прямую и обратную передачу, при этом каждый сервер должен иметь уникальное имя хоста. Если у вас нет настроенного DNS, то вы можете использовать частную сеть для связи с инфраструктурой.

Открытый порт брандмауэра — мастер Puppet должен быть открыт на определенном порту, чтобы он мог прослушивать входящие запросы на конкретном порту. Мы можем использовать любой порт, открытый на брандмауэре.

Создание Puppet Master Server

Мастер Puppet, который мы создаем, будет на компьютере CentOS 7 × 64 с именем Puppet в качестве имени хоста. Минимальная конфигурация системы для создания Puppet master — это два ядра процессора и 1 ГБ памяти. Конфигурация также может иметь больший размер в зависимости от количества узлов, которыми мы будем управлять с помощью этого мастера. В инфраструктуре больше, чем настроено с использованием 2 ГБ оперативной памяти.

| Имя хоста | Роль | Частное полное доменное имя |

|---|---|---|

| Brcleprod001 | Кукольный мастер | bnrcleprod001.brcl.com |

Затем необходимо сгенерировать главный SSL-сертификат Puppet, и имя главного компьютера будет скопировано в файл конфигурации всех узлов.

Установка NTP

Так как мастер Puppet является центральным органом управления для узлов агента в любой данной настройке, одна из главных обязанностей мастера Puppet — поддерживать точное системное время, чтобы избежать потенциальных проблем конфигурации, которые могут возникнуть при выдаче сертификатов агента узлам.

Если возникает проблема временного конфликта, тогда сертификаты могут оказаться устаревшими, если есть расхождения во времени между ведущим и узлом. Протокол сетевого времени является одним из ключевых механизмов, позволяющих избежать подобных проблем.

Список доступных часовых поясов

$ timedatectl list-timezones

Приведенная выше команда предоставит полный список доступных часовых поясов. Это обеспечит регионы доступностью часового пояса.

Следующая команда может быть использована для установки необходимого часового пояса на машине.

$ sudo timedatectl set-timezone India/Delhi

Установите NTP на компьютере сервера Puppet, используя утилиту yum компьютера CentOS.

$ sudo yum -y install ntp

Синхронизируйте NTP с системным временем, которое мы установили в приведенных выше командах.

$ sudo ntpdate pool.ntp.org

В обычной практике мы будем обновлять конфигурацию NTP, чтобы использовать общие пулы, которые доступны ближе к центрам обработки данных компьютеров. Для этого нам нужно отредактировать файл ntp.conf в / etc.

$ sudo vi /etc/ntp.conf

Добавьте сервер времени из доступных часовых поясов пула NTP. Вот как выглядит файл ntp.conf.

brcleprod001.brcl.pool.ntp.org brcleprod002.brcl.pool.ntp.org brcleprod003.brcl.pool.ntp.org brcleprod004.brcl.pool.ntp.org

Сохраните конфигурацию. Запустите сервер и включите демон.

$ sudo systemctl restart ntpd $ sudo systemctl enable ntpd

Настройка программного обеспечения Puppet Server

Программное обеспечение сервера Puppet — это программное обеспечение, которое работает на главном компьютере Puppet. Это машина, которая передает конфигурации на другие машины, на которых запущено программное обеспечение агента Puppet.

Включите официальный репозиторий Puppet labs collection с помощью следующей команды.

$ sudo rpm -ivh https://yum.puppetlabs.com/puppetlabs-release-pc1-el7.noarch.rpm

Установите пакет puppetserver.

$ sudo yum -y install puppetserver

Настройте распределение памяти на сервере Puppet

Как мы уже говорили, по умолчанию сервер Puppet настраивается на 2 ГБ ОЗУ. Можно настроить настройку в соответствии со свободной памятью, доступной на машине, и количеством узлов, которыми будет управлять сервер.

Отредактируйте конфигурацию сервера марионеток в режиме vi

$ sudo vi /etc/sysconfig/puppetserver Find the JAVA_ARGS and use the –Xms and –Xms options to set the memory allocation. We will allocate 3GB of space JAVA_ARGS="-Xms3g -Xmx3g"

После этого сохраните и выйдите из режима редактирования.

После того, как все вышеперечисленные настройки завершены, мы готовы запустить сервер Puppet на главном компьютере с помощью следующей команды.

$ sudo systemctl start puppetserver

Далее мы выполним настройку так, чтобы марионеточный сервер запускался при загрузке главного сервера.

$ sudo systemctl enable puppetserver

Puppet.conf Мастер Раздел

[master]

autosign = $confdir/autosign.conf { mode = 664 }

reports = foreman

external_nodes = /etc/puppet/node.rb

node_terminus = exec

ca = true

ssldir = /var/lib/puppet/ssl

certname = sat6.example.com

strict_variables = false

manifest =

/etc/puppet/environments/$environment/manifests/site.pp

modulepath = /etc/puppet/environments/$environment/modules

config_version =

Puppet — установка агента

Puppet agent — это программное приложение, предоставленное лабораториями Puppet, которое работает на любом узле в кластере Puppet. Если кто-то хочет управлять каким-либо сервером с помощью мастера Puppet, на этом конкретном сервере должно быть установлено программное обеспечение агента Puppet. В общем случае агент Puppet будет установлен на всех машинах, за исключением главного компьютера Puppet в любой данной инфраструктуре. Программное обеспечение агента Puppet может работать на большинстве компьютеров с Linux, UNIX и Windows. В следующих примерах мы используем программное обеспечение Puppet для установки на компьютере CentOS.

Шаг 1. Включите официальный репозиторий Puppet labs collection с помощью следующей команды.

$ sudo rpm -ivh https://yum.puppetlabs.com/puppetlabs-release-pc1-el7.noarch.rpm

Шаг 2 — Установите пакет агента Puppet.

$ sudo yum -y install puppet-agent

Шаг 3. После установки агента Puppet включите его с помощью следующей команды.

$ sudo /opt/puppetlabs/bin/puppet resource service puppet ensure=running enable = true

Одна из ключевых функций агента Puppet заключается в том, что, когда агент Puppet впервые начинает работать, он генерирует сертификат SSL и отправляет его мастеру Puppet, который будет управлять им для подписания и утверждения. Как только мастер Puppet одобрит запрос подписи сертификата агента, он сможет связываться и управлять узлом агента.

Примечание. Необходимо повторить вышеуказанные шаги на всех узлах, которые необходимо настроить и управлять любым заданным мастером Puppet.

Puppet — Настройка SSL-сертификата

Когда программное обеспечение агента Puppet запускается впервые на любом узле Puppet, оно генерирует сертификат и отправляет запрос на подпись сертификата мастеру Puppet. Прежде чем сервер Puppet сможет связываться с узлами агента и управлять ими, он должен подписать сертификат этого конкретного узла агента. В следующих разделах мы опишем, как подписать и проверить запрос на подпись.

Список текущих запросов сертификатов

На хозяине Puppet выполните следующую команду, чтобы увидеть все неподписанные запросы сертификатов.

$ sudo /opt/puppetlabs/bin/puppet cert list

Поскольку мы только что настроили новый агентский узел, мы увидим один запрос на утверждение. Ниже будет вывод .

"Brcleprod004.brcl.com" (SHA259) 15:90:C2:FB:ED:69:A4:F7:B1:87:0B:BF:F7:ll: B5:1C:33:F7:76:67:F3:F6:45:AE:07:4B:F 6:E3:ss:04:11:8d

Он не содержит + (знак) в начале, который указывает, что сертификат все еще не подписан.

Подпишите запрос

Чтобы подписать новый запрос сертификата, который был сгенерирован при запуске агента Puppet на новом узле, будет использоваться команда знака Puppet cert с именем хоста сертификата, который был создан вновь сконфигурированным узлом, которому требуется должен быть подписан. Поскольку у нас есть сертификат Brcleprod004.brcl.com, мы будем использовать следующую команду.

$ sudo /opt/puppetlabs/bin/puppet cert sign Brcleprod004.brcl.com

Ниже будет вывод .

Notice: Signed certificate request for Brcle004.brcl.com Notice: Removing file Puppet::SSL::CertificateRequest Brcle004.brcl.com at '/etc/puppetlabs/puppet/ssl/ca/requests/Brcle004.brcl.com.pem'

Сервер марионеток теперь может связываться с узлом, которому принадлежит сертификат подписи.

$ sudo /opt/puppetlabs/bin/puppet cert sign --all

Отмена хоста из настроек Puppet

Существуют условия конфигурации ядра, когда требуется удалить хост из установки и добавить его снова. Это те условия, которыми не может управлять сама Марионетка. Это можно сделать с помощью следующей команды.

$ sudo /opt/puppetlabs/bin/puppet cert clean hostname

Просмотр всех подписанных запросов

Следующая команда создаст список подписанных сертификатов со знаком + (знак), который указывает, что запрос утвержден.

$ sudo /opt/puppetlabs/bin/puppet cert list --all

Следующим будет его вывод .

+ "puppet" (SHA256) 5A:71:E6:06:D8:0F:44:4D:70:F0: BE:51:72:15:97:68:D9:67:16:41:B0:38:9A:F2:B2:6C:B B:33:7E:0F:D4:53 (alt names: "DNS:puppet", "DNS:Brcle004.nyc3.example.com") + "Brcle004.brcl.com" (SHA259) F5:DC:68:24:63:E6:F1:9E:C5:FE:F5: 1A:90:93:DF:19:F2:28:8B:D7:BD:D2:6A:83:07:BA:F E:24:11:24:54:6A + " Brcle004.brcl.com" (SHA259) CB:CB:CA:48:E0:DF:06:6A:7D:75:E6:CB:22:BE:35:5A:9A:B3

После того как все вышеперечисленное выполнено, у нас есть готовая инфраструктура, в которой мастер Puppet теперь может управлять вновь добавленными узлами.

Puppet — Установка и настройка r10K

В Puppet у нас есть инструмент управления кодом, известный как r10k, который помогает в управлении конфигурациями среды, связанной с различными типами сред, которые мы можем настроить в Puppet, такими как разработка, тестирование и производство. Это помогает хранить конфигурацию, связанную со средой, в хранилище исходного кода. Используя ветви репозитория управления исходным кодом, r10k создает среды на главной машине Puppet для установки и обновления среды, используя модули, присутствующие в репо.

Gem-файл может быть использован для установки r10k на любой машине, но для модульности и для получения последней версии мы будем использовать менеджер пакетов rpm и rpm. Ниже приведен пример для того же.

$ urlgrabber -o /etc/yum.repos.d/timhughes-r10k-epel-6.repo https://copr.fedoraproject.org/coprs/timhughes/yum -y install rubygem-r10k

Настройте среду в /etc/puppet/puppet.conf

[main] environmentpath = $confdir/environments

Создайте файл конфигурации для конфигурации r10k

cat <<EOF >/etc/r10k.yaml # The location to use for storing cached Git repos :cachedir: '/var/cache/r10k' # A list of git repositories to create :sources: # This will clone the git repository and instantiate an environment per # branch in /etc/puppet/environments :opstree: #remote: 'https://github.com/fullstack-puppet/fullstackpuppet-environment.git' remote: '/var/lib/git/fullstackpuppet-environment.git' basedir: '/etc/puppet/environments' EOF

Установка Puppet Manifest и модуля

r10k deploy environment -pv

Поскольку нам нужно продолжать обновлять среду каждые 15 минут, мы создадим для нее задание cron.

cat << EOF > /etc/cron.d/r10k.conf SHELL = /bin/bash PATH = /sbin:/bin:/usr/sbin:/usr/bin H/15 * * * * root r10k deploy environment -p EOF

Тестирование Установка

Чтобы проверить, все ли работает как принято, нужно скомпилировать манифест Puppet для модуля Puppet. Выполните следующую команду и получите результат YAML в качестве результата.

curl --cert /etc/puppet/ssl/certs/puppet.corp.guest.pem \ --key /etc/puppet/ssl/private_keys/puppet.corp.guest.pem \ --cacert /etc/puppet/ssl/ca/ca_crt.pem \ -H 'Accept: yaml' \ https://puppet.corp.guest:8140/production/catalog/puppet.corp.guest

Puppet — Проверка настроек кукол

В Puppet, установка может быть проверена локально. Следовательно, как только мы настроили мастер и узел Puppet, пришло время проверить настройки локально. Нам нужно, чтобы Vagrant и Vagrant box были установлены локально, что помогает в локальном тестировании установки.

Настройка виртуальной машины

Поскольку мы тестируем настройки локально, нам фактически не требуется работающий мастер Puppet. Это означает, что без фактического запуска мастера Puppet на сервере мы можем просто использовать Puppet, чтобы применить команду для проверки правильности настройки Puppet. Команда Puppet apply применяет изменения из локального / etc / puppet в зависимости от имени хоста виртуальной машины в файле конфигурации.

Первый шаг, который нам нужно выполнить, чтобы протестировать установку, — это создать следующий Vagrantfile, запустить машину и смонтировать папку / etc / puppet на место. Все необходимые файлы будут помещены в систему контроля версий со следующей структурой.

Структура каталогов

- manifests \- site.pp - modules \- your modules - test \- update-puppet.sh \- Vagrantfile - puppet.conf

Бродячий файл

# -*- mode: ruby -*-

# vi: set ft = ruby :

Vagrant.configure("2") do |config|

config.vm.box = "precise32"

config.vm.box_url = "http://files.vagrantup.com/precise64.box"

config.vm.provider :virtualbox do |vb|

vb.customize ["modifyvm", :id, "--memory", 1028, "--cpus", 2]

end

# Mount our repo onto /etc/puppet

config.vm.synced_folder "../", "/etc/puppet"

# Run our Puppet shell script

config.vm.provision "shell" do |s|

s.path = "update-puppet.sh"

end

config.vm.hostname = "localdev.example.com"

end

В приведенном выше коде мы использовали поставщика оболочки, в котором мы пытаемся запустить сценарий оболочки с именем update-puppet.sh . Сценарий находится в том же каталоге, где находится файл Vagrant, а содержимое сценария указано ниже.

!/bin/bash

echo "Puppet version is $(puppet --version)"

if [ $( puppet --version) != "3.4.1" ]; then

echo "Updating puppet"

apt-get install --yes lsb-release

DISTRIB_CODENAME = $(lsb_release --codename --short)

DEB = "puppetlabs-release-${DISTRIB_CODENAME}.deb"

DEB_PROVIDES="/etc/apt/sources.list.d/puppetlabs.list"

if [ ! -e $DEB_PROVIDES ]

then

wget -q http://apt.puppetlabs.com/$DEB

sudo dpkg -i $DEB

fi

sudo apt-get update

sudo apt-get install -o Dpkg::Options:: = "--force-confold"

--force-yes -y puppet

else

echo "Puppet is up to date!"

fi

Для дальнейшей обработки пользователю необходимо создать файл манифеста в каталоге Manifests с именем site.pp, который установит некоторое программное обеспечение на ВМ.

node 'brclelocal03.brcl.com' { package { ['vim','git'] : ensure => latest } } echo "Running puppet" sudo puppet apply /etc/puppet/manifests/site.pp

Как только пользователь подготовит вышеуказанный сценарий с необходимой конфигурацией файла Vagrant, он сможет перейти в тестовый каталог и выполнить команду vagrant up . Это загрузит новую виртуальную машину, позже установит Puppet, а затем запустит ее, используя скрипт Shell.

Ниже будет вывод.

Notice: Compiled catalog for localdev.example.com in environment production in 0.09 seconds Notice: /Stage[main]/Main/Node[brclelocal03.brcl.com]/Package[git]/ensure: created Notice: /Stage[main]/Main/Node[brcllocal03.brcl.com]/Package[vim]/ensure: ensure changed 'purged' to 'latest'

Проверка конфигурации нескольких машин

Если нам нужно проверить конфигурацию нескольких машин локально, это можно сделать, внеся изменения в файл конфигурации Vagrant.

Новый настроенный бродячий файл

config.vm.define "brclelocal003" do |brclelocal003| brclelocal03.vm.hostname = "brclelocal003.brcl.com" end config.vm.define "production" do |production| production.vm.hostname = "brcleprod004.brcl.com" end

Предположим, у нас есть новый производственный сервер, для которого требуется утилита SSL. Нам просто нужно расширить старый манифест следующей конфигурацией.

node 'brcleprod004.brcl.com' inherits 'brcleloacl003.brcl.com' { package { ['SSL'] : ensure => latest } }

После внесения изменений в конфигурационный файл манифеста нам просто нужно перейти в тестовый каталог и запустить базовую команду vagrant up, которая вызовет как машины brclelocal003.brcl.com, так и машину brcleprod004.brcl.com . В нашем случае мы пытаемся запустить производственную машину, что можно сделать, выполнив команду vagrant up production . Будет создан новый компьютер с именем производства, как определено в файле Vagrant, и на нем будет установлен пакет SSL.

Кукольный стиль кодирования

В Puppet стиль кодирования определяет все стандарты, которым необходимо следовать при попытке преобразовать инфраструктуру конфигурации машины в код. Puppet работает и выполняет все свои определенные задачи, используя ресурсы.

Определение языка Puppet помогает структурировать все ресурсы, что необходимо для управления любой целевой машиной, которой нужно управлять. Puppet использует Ruby в качестве языка кодирования, который имеет несколько встроенных функций, которые позволяют очень легко выполнить работу с помощью простой конфигурации на стороне кода.

Основные единицы

Puppet использует несколько основных стилей кодирования, которые просты для понимания и управления. Ниже приведен список немногих.

Ресурсы

В Puppet ресурсы известны как фундаментальный модуль моделирования, который используется для управления или изменения любой целевой системы. Ресурсы охватывают все аспекты системы, такие как файл, служба и пакет. Puppet имеет встроенную возможность, которая позволяет пользователям или разработчикам разрабатывать собственные ресурсы, которые помогают в управлении любым конкретным узлом машины.

В Puppet все ресурсы объединяются либо с помощью «define», либо «классы» . Эти функции агрегирования помогают в организации модуля. Ниже приведен пример ресурса, который состоит из нескольких типов, заголовка и списка атрибутов, с которыми Puppet может поддерживать несколько атрибутов. Каждый ресурс в Puppet имеет свое собственное значение по умолчанию, которое может быть переопределено при необходимости.

Образец кукольного ресурса для файла

В следующей команде мы пытаемся указать разрешение для определенного файла.

file { '/etc/passwd': owner => superuser, group => superuser, mode => 644, }

Всякий раз, когда вышеуказанная команда выполняется на любом компьютере, она проверяет, что файл passwd в системе настроен, как описано. Файл before: двоеточие — это заголовок ресурса, который может называться ресурсом в других частях конфигурации Puppet.

Указание локального имени в дополнение к заголовку

file { 'sshdconfig': name => $operaSystem ? { solaris => '/usr/local/etc/ssh/sshd_config', default => '/etc/ssh/sshd_config', }, owner => superuser, group => superuser, mode => 644, }

Используя заголовок, который всегда один и тот же, очень легко ссылаться на файловый ресурс в конфигурации без необходимости повторения логики, связанной с ОС.

Другим примером может быть использование службы, которая зависит от файла.

service { 'sshd': subscribe => File[sshdconfig], }

С этой зависимостью служба sshd всегда перезапускается после изменения файла sshdconfig . Следует помнить, что File [sshdconfig] является объявлением File, как в нижнем регистре, но если мы изменим его на FILE [sshdconfig], то это будет ссылка.

При объявлении ресурса следует помнить один фундаментальный момент: он может быть объявлен только один раз для каждого файла конфигурации. Повторное объявление одного и того же ресурса более одного раза вызовет ошибку. Благодаря этой фундаментальной концепции Puppet гарантирует, что конфигурация хорошо смоделирована.

У нас даже есть возможность управлять зависимостью от ресурсов, которая помогает управлять несколькими отношениями.

service { 'sshd': require => File['sshdconfig', 'sshconfig', 'authorized_keys'] }

Metaparameters

Метапараметры известны как глобальные параметры в Puppet. Одной из ключевых особенностей метапараметра является то, что он работает с любым типом ресурсов в Puppet.

Ресурс по умолчанию

Когда нужно определить значение атрибута ресурса по умолчанию, Puppet предоставляет набор синтаксиса для его архивирования, используя спецификацию ресурса с заглавной буквы, которая не имеет заголовка.

Например, если мы хотим установить путь по умолчанию для всех исполняемых файлов, это можно сделать с помощью следующей команды.

Exec { path => '/usr/bin:/bin:/usr/sbin:/sbin' } exec { 'echo Testing mataparamaters.': }

В приведенной выше команде первый оператор Exec установит значение по умолчанию для ресурса exec. Ресурсу Exec требуется полный путь или путь, который выглядит как исполняемый файл. При этом можно определить один путь по умолчанию для всей конфигурации. По умолчанию работает с любым типом ресурса в Puppet.

Значения по умолчанию не являются глобальными значениями, однако они влияют только на область, в которой они определены, или ближайшую к нему переменную. Если кто-то хочет определить default для полной конфигурации, тогда мы определим default и класс в следующем разделе.

Коллекции Ресурсов

Агрегация — это метод сбора вещей. Puppet поддерживает очень мощную концепцию агрегации. В Puppet агрегация используется для группировки ресурсов, которые являются фундаментальной единицей Puppet. Эта концепция агрегации в Puppet достигается с помощью двух мощных методов, известных как классы и определения .

Классы и определения

Классы отвечают за моделирование фундаментальных аспектов узла. Они могут сказать, что узел — это веб-сервер, и этот конкретный узел — один из них. В Puppet классы программирования являются одноэлементными, и их можно оценивать один раз для каждого узла.

Определение, с другой стороны, может использоваться много раз на одном узле. Они работают так же, как каждый создал свой собственный тип Puppet, используя язык. Они созданы для многократного использования с разными входами каждый раз. Это означает, что в определение можно передавать значения переменных.

Разница между классом и определением

Единственное ключевое различие между классом и определением заключается в том, что при определении структуры здания и распределении ресурсов класс оценивается только один раз на узел, а с другой стороны, определение используется несколько раз на одном и том же узле.

Классы

Классы в Puppet вводятся с использованием ключевого слова class, а содержимое этого конкретного класса заключено в фигурные скобки, как показано в следующем примере.

class unix { file { '/etc/passwd': owner => 'superuser', group => 'superuser', mode => 644; '/etc/shadow': owner => 'vipin', group => 'vipin', mode => 440; } }

В следующем примере мы использовали некоторую короткую руку, которая похожа на вышеприведенную.

class unix { file { '/etc/passwd': owner => 'superuser', group => 'superuser', mode => 644; } file {'/etc/shadow': owner => 'vipin', group => 'vipin', mode => 440; } }

Наследование в кукольных классах

В Puppet концепция ООП наследования поддерживается по умолчанию, в которой классы могут расширять функциональность предыдущего, не копируя и не вставляя бит полного кода снова во вновь созданный класс. Наследование позволяет подклассу переопределять настройки ресурса, определенные в родительском классе. При использовании наследования следует помнить о том, что класс может наследовать функции только от одного родительского класса, но не от одного.

class superclass inherits testsubclass { File['/etc/passwd'] { group => wheel } File['/etc/shadow'] { group => wheel } }

Если есть необходимость отменить некоторую логику, указанную в родительском классе, мы можем использовать команду undef .

class superclass inherits testsubcalss { File['/etc/passwd'] { group => undef } }

Альтернативный способ использования наследования

class tomcat { service { 'tomcat': require => Package['httpd'] } } class open-ssl inherits tomcat { Service[tomcat] { require +> File['tomcat.pem'] } }

Вложенный класс в кукольный

Puppet поддерживает концепцию вложенности классов, в которой он позволяет использовать вложенные классы, что означает один класс внутри другого. Это помогает в достижении модульности и объема.

class testclass { class nested { file { '/etc/passwd': owner => 'superuser', group => 'superuser', mode => 644; } } } class anotherclass { include myclass::nested }

Параметризованные классы

В Puppet классы могут расширять свои функциональные возможности, чтобы разрешить передачу параметров в класс.

Чтобы передать параметр в классе, можно использовать следующую конструкцию —

class tomcat($version) { ... class contents ... }

В Puppet следует помнить один ключевой момент: классы с параметрами не добавляются с помощью функции include, скорее результирующий класс можно добавить в качестве определения.

node webserver { class { tomcat: version => "1.2.12" } }

Значения по умолчанию как параметры в классе

class tomcat($version = "1.2.12",$home = "/var/www") { ... class contents ... }

Run Stages

Puppet поддерживает концепцию этапа выполнения, что означает, что пользователь может добавить несколько этапов в соответствии с требованием для управления любым конкретным ресурсом или несколькими ресурсами. Эта функция очень полезна, когда пользователь хочет разработать сложный каталог. В сложном каталоге имеется большое количество ресурсов, которые необходимо скомпилировать, помня о том, что не следует влиять на зависимости между определенными ресурсами.

Этап запуска очень полезен для управления зависимостями ресурсов. Это может быть сделано путем добавления классов на определенных этапах, где определенный класс содержит коллекцию ресурсов. С этапом выполнения Puppet гарантирует, что определенные этапы будут выполняться в указанном предсказуемом порядке каждый раз, когда каталог запускается и применяется к любому узлу Puppet.

Чтобы использовать это, нужно объявить дополнительные этапы помимо уже существующих этапов, и тогда Puppet может быть настроен для управления каждым этапом в указанном порядке, используя тот же синтаксис отношения ресурсов, прежде чем требовать «->» и «+>» . Отношения затем гарантируют порядок классов, связанных с каждым этапом.

Объявление дополнительных этапов с кукольным декларативным синтаксисом

stage { "first": before => Stage[main] } stage { "last": require => Stage[main] }

После того, как этапы были объявлены, класс может быть связан с этапом, отличным от основного, используя этап.

class { "apt-keys": stage => first; "sendmail": stage => main; "apache": stage => last; }

Все ресурсы, связанные с классом apt-key, будут запущены первыми. Все ресурсы в Sendmail будут основным классом, а ресурсы, связанные с Apache, будут последним этапом.

Определения

В Puppet сбор ресурсов в любом файле манифеста осуществляется с помощью классов или определений. Определения очень похожи на класс в Puppet, однако они вводятся с ключевым словом define (не class) и поддерживают аргумент, а не наследование. Они могут работать в одной системе несколько раз с разными параметрами.

Например, если кто-то хочет создать определение, управляющее репозиториями исходного кода, в которых он пытается создать несколько репозиториев в одной системе, то можно использовать определение, а не класс.

define perforce_repo($path) { exec { "/usr/bin/svnadmin create $path/$title": unless => "/bin/test -d $path", } } svn_repo { puppet_repo: path => '/var/svn_puppet' } svn_repo { other_repo: path => '/var/svn_other' }

Ключевой момент, который следует здесь отметить, заключается в том, как можно использовать переменную с определением. Мы используем ( $ ) переменную знака доллара. Выше мы использовали $ title. Определения могут иметь как $ title, так и $ name, которыми могут быть представлены имя и заголовок. По умолчанию $ title и $ name установлены на одно и то же значение, но можно установить атрибут title и передать другое имя в качестве параметра. $ title и $ name работают только в определении, а не в классе или другом ресурсе.

Модули

Модуль может быть определен как совокупность всех конфигураций, которые будут использоваться мастером Puppet для применения изменений конфигурации к любому конкретному узлу Puppet (агенту). Они также известны как переносимые коллекции различных видов конфигураций, которые необходимы для выполнения конкретной задачи. Например, модуль может содержать все ресурсы, необходимые для настройки Postfix и Apache.

Вершины

Узлы — это очень простой оставшийся шаг, который позволяет нам сопоставить то, что мы определили («так выглядит веб-сервер») с тем, какие машины выбраны для выполнения этих инструкций.

Определение узла в точности похоже на классы, включая вспомогательное наследование, однако они являются особыми, так что когда узел (управляемый компьютер, на котором работает клиент puppet) подключается к главному демону Puppet, его имя будет отображаться в определенном списке узлов. Определенная информация будет оценена для узла, а затем узел отправит эту конфигурацию.

Имя узла может быть коротким именем хоста или полным доменным именем (FQDN).

node 'www.vipin.com' { include common include apache, squid }

Приведенное выше определение создает узел с именем www.vipin.com и включает в себя общий, Apache и Squid.

Мы можем отправить одну и ту же конфигурацию разным узлам, разделяя их запятыми.

node 'www.testing.com', 'www.testing2.com', 'www3.testing.com' { include testing include tomcat, squid }

Регулярное выражение для совпадающих узлов

node /^www\d+$/ { include testing }

Наследование узлов

Узел поддерживает модель ограниченного наследования. Как и классы, узлы могут наследовать только от одного другого узла.

node 'www.testing2.com' inherits 'www.testing.com' { include loadbalancer }

В приведенном выше коде www.testing2.com наследует все функциональные возможности от www.testing.com в дополнение к дополнительному классу loadbalancer.

Расширенные поддерживаемые функции

Цитирование — В большинстве случаев нам не нужно цитировать строку в Puppet. Любая буквенно-цифровая строка, начинающаяся с буквы, должна быть оставлена без кавычек. Однако всегда лучше заключать в кавычки строку для любых неотрицательных значений.

Переменная интерполяция с кавычками

До сих пор мы упоминали переменную с точки зрения определения. Если нужно использовать эти переменные со строкой, используйте двойные кавычки, а не одинарные. Строка одинарных кавычек не будет выполнять никакой переменной интерполяции, строка двойных кавычек будет делать. Переменная может заключаться в квадратные скобки в {}, что упрощает их совместное использование и облегчает понимание.

$value = "${one}${two}"

Рекомендуется использовать одинарные кавычки для всех строк, которые не требуют интерполяции строк.

капитализация

Использование заглавных букв — это процесс, который используется для ссылки, наследования и установки атрибутов по умолчанию для конкретного ресурса. Есть два основных способа его использования.

-

Ссылки — это способ ссылки на уже созданный ресурс. Он в основном используется для целей зависимости, нужно использовать заглавную букву имени ресурса. Пример, require => file [sshdconfig]

-

Наследование — при переопределении параметра родительского класса из подкласса используйте версию имени ресурса в верхнем регистре. Использование строчной версии приведет к ошибке.

-

Установка значения атрибута по умолчанию — Использование заглавного ресурса без заголовка работает для установки ресурса по умолчанию.

Ссылки — это способ ссылки на уже созданный ресурс. Он в основном используется для целей зависимости, нужно использовать заглавную букву имени ресурса. Пример, require => file [sshdconfig]

Наследование — при переопределении параметра родительского класса из подкласса используйте версию имени ресурса в верхнем регистре. Использование строчной версии приведет к ошибке.

Установка значения атрибута по умолчанию — Использование заглавного ресурса без заголовка работает для установки ресурса по умолчанию.

Массивы

Puppet позволяет использовать массивы в нескольких областях [Один, два, три].

Несколько членов типа, таких как псевдоним в определении хоста, принимают массивы в своих значениях. Ресурс хоста с несколькими псевдонимами будет выглядеть примерно так:

host { 'one.vipin.com': alias => [ 'satu', 'dua', 'tiga' ], ip => '192.168.100.1', ensure => present, }

Приведенный выше код добавит хост ‘one.brcletest.com’ в список хостов с тремя псевдонимами ‘satu’ ‘dua’ ‘tiga’ . Если кто-то хочет добавить несколько ресурсов к одному ресурсу, это можно сделать, как показано в следующем примере.

resource { 'baz': require => [ Package['rpm'], File['testfile'] ], }

переменные

Puppet поддерживает несколько переменных, как и большинство других языков программирования. Переменные кукол обозначаются символом $ .

$content = 'some content\n' file { '/tmp/testing': content => $content }

Как указывалось ранее, Puppet является декларативным языком, что означает, что его область действия и правила назначения отличаются от императивного языка. Основное отличие состоит в том, что нельзя изменить переменную в одной области видимости, поскольку они определяют порядок в файле для определения значения переменной. Порядок не имеет значения на декларативном языке.

$user = root file { '/etc/passwd': owner => $user, } $user = bin file { '/bin': owner => $user, recurse => true, }

Переменная сфера

Область действия переменных определяет, являются ли все переменные, которые определены, действительными. Как и в случае с последними функциями, в настоящее время Puppet имеет динамическую область действия, что в терминах Puppet означает, что все определяемые переменные оцениваются по их области видимости, а не по месту, в котором они определены.

$test = 'top' class Testclass { exec { "/bin/echo $test": logoutput => true } } class Secondtestclass { $test = 'other' include myclass } include Secondtestclass

Квалифицированная переменная

Puppet поддерживает использование квалифицированных переменных внутри класса или определения. Это очень полезно, когда пользователь хочет использовать ту же переменную в других классах, которые он определил или собирается определить.

class testclass { $test = 'content' } class secondtestclass { $other = $myclass::test }

В приведенном выше коде значение переменной $ other оценивает содержимое.

Conditionals

Условия — это ситуации, когда пользователь желает выполнить набор операторов или кода, когда определенное условие или требуемое условие выполнены. Puppet поддерживает два типа условий.

Условие выбора, которое можно использовать только в пределах определенных ресурсов для выбора правильного значения машины.

Условия оператора — это более широко используемые условия в манифесте, которые помогают включать дополнительные классы, которые пользователь желает включить в тот же файл манифеста. Определите отдельный набор ресурсов внутри класса или примите другие структурные решения.

Селекторы

Селекторы полезны, когда пользователь желает указать атрибут ресурса и переменные, которые отличаются от значений по умолчанию на основе фактов или других переменных. В Puppet индекс селектора работает как многозначный трехсторонний оператор. Селекторы также могут определять пользовательские значения по умолчанию без значений, которые определены в манифесте и соответствуют условию.

$owner = $Sysoperenv ? { sunos => 'adm', redhat => 'bin', default => undef, }

В более поздних версиях Puppet 0.25.0 селекторы могут использоваться как регулярные выражения.

$owner = $Sysoperenv ? { /(Linux|Ubuntu)/ => 'bin', default => undef, }

В приведенном выше примере значение селектора $ Sysoperenv соответствует либо Linux, либо Ubuntu, тогда выбранным будет результат bin, в противном случае для пользователя будет задано значение undefined.

Состояние заявления

Условие оператора — это другой тип условного оператора в Puppet, который очень похож на условие переключения в сценарии Shell. При этом определяется несколько наборов регистров, и заданные входные значения сопоставляются с каждым условием.

Оператор case, который соответствует данному входному условию, выполняется. Это условие оператора case не имеет никакого возвращаемого значения. В Puppet очень распространенным случаем использования оператора условия является запуск набора битов кода, основанных на базовой операционной системе.

case $ Sysoperenv { sunos: { include solaris } redhat: { include redhat } default: { include generic} }

Оператор Case также может указывать несколько условий, разделяя их запятой.

case $Sysoperenv { development,testing: { include development } testing,production: { include production } default: { include generic } }

If-Else Заявление

Puppet поддерживает концепцию условной операции. Для этого оператор If / else предоставляет параметры ветвления, основанные на возвращаемом значении условия. Как показано в следующем примере —

if $Filename { file { '/some/file': ensure => present } } else { file { '/some/other/file': ensure => present } }

Последняя версия Puppet поддерживает переменное выражение, в котором оператор if также может переходить в зависимости от значения выражения.

if $machine == 'production' { include ssl } else { include nginx }

Чтобы добиться большего разнообразия в коде и выполнять сложные условные операции, Puppet поддерживает вложенный оператор if / else, как показано в следующем коде.

if $ machine == 'production' { include ssl } elsif $ machine == 'testing' { include nginx } else { include openssl }

Виртуальный ресурс

Виртуальные ресурсы — это те, которые не отправляются клиенту, если не реализованы.

Ниже приводится синтаксис использования виртуального ресурса в Puppet.

@user { vipin: ensure => present }

В приведенном выше примере пользователь vipin определен виртуально, чтобы реализовать определение, которое можно использовать в коллекции.

User <| title == vipin |>

Комментарии

Комментарии используются в любом бите кода для создания дополнительного узла о наборе строк кода и его функциональности. В Puppet в настоящее время поддерживаются два типа комментариев.

- Комментарии в стиле оболочки Unix. Они могут быть на своей или следующей строке.

- Многострочные комментарии в стиле c.

Ниже приведен пример комментария в стиле оболочки.

# this is a comment

Ниже приведен пример многострочного комментария.

/* This is a comment */

Приоритет оператора

Приоритет оператора Puppet соответствует стандартному приоритету в большинстве систем, от самого высокого до самого низкого.

Ниже приведен список выражений

- ! = нет

- / = раз и разделить

- — + = минус, плюс

- << >> = сдвиг влево и вправо

- ==! = = не равно, равно

- > = <=> <= больше равно, меньше или равно, больше чем, меньше чем

Выражение сравнения

Выражение сравнения используется, когда пользователь хочет выполнить набор операторов, когда данное условие удовлетворяется. Выражения сравнения включают тесты на равенство с использованием выражения ==.

if $environment == 'development' { include openssl } else { include ssl }

Не равный пример

if $environment != 'development' { $otherenvironment = 'testing' } else { $otherenvironment = 'production' }

Арифметическое выражение

$one = 1 $one_thirty = 1.30 $two = 2.034e-2 $result = ((( $two + 2) / $one_thirty) + 4 * 5.45) - (6 << ($two + 4)) + (0×800 + -9)

Логическое выражение

Логические выражения возможны с использованием или, и, & not.

$one = 1 $two = 2 $var = ( $one < $two ) and ( $one + 1 == $two )

Регулярное выражение

Puppet поддерживает сопоставление регулярных выражений, используя = ~ (совпадение) и! ~ (Не совпадение).

if $website =~ /^www(\d+)\./ { notice('Welcome web server #$1') }

Как в случае с регулярным выражением выбора, так и с помощью селектора создается ограниченная переменная области видимости для каждого регулярного выражения.

exec { "Test": command => "/bin/echo now we don’t have openssl installed on machine > /tmp/test.txt", unless => "/bin/which php" }

Точно так же мы можем использовать, если, если только не выполнить команду все время, кроме команды, если не завершается успешно.

exec { "Test": command => "/bin/echo now we don’t have openssl installed on machine > /tmp/test.txt", unless => "/bin/which php" }

Работа с шаблонами

Шаблоны используются, когда кто-то хочет иметь заранее заданную структуру, которая будет использоваться для нескольких модулей в Puppet, и эти модули будут распределены на нескольких машинах. Первый шаг для использования шаблона — создать тот, который отображает содержимое шаблона с помощью методов шаблона.

file { "/etc/tomcat/sites-available/default.conf": ensure => "present", content => template("tomcat/vhost.erb") }

Puppet делает несколько предположений при работе с локальными файлами, чтобы обеспечить организацию и модульность. Puppet ищет шаблон vhost.erb внутри папки apache / templates, внутри каталога модулей.

Определение и запуск сервисов

В Puppet у него есть ресурс под названием service, который способен управлять жизненным циклом всех сервисов, работающих на любой конкретной машине или среде. Сервисные ресурсы используются, чтобы убедиться, что сервисы инициализированы и включены. Они также используются для перезапуска службы.

Например, в предыдущем шаблоне tomcat, который у нас есть, где мы устанавливаем виртуальный хост apache. Если кто-то хочет убедиться, что apache перезапускается после смены виртуального хоста, нам нужно создать ресурс службы для службы apache, используя следующую команду.

service { 'tomcat': ensure => running, enable => true }

При определении ресурсов нам нужно включить опцию уведомления, чтобы запустить перезапуск.

file { "/etc/tomcat/sites-available/default.conf": ensure => "present", content => template("vhost.erb"), notify => Service['tomcat'] }

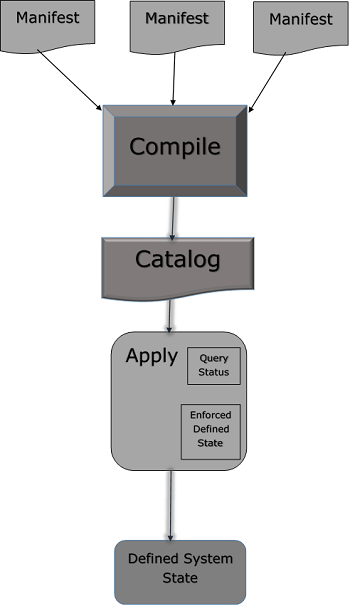

Кукольный — Манифест

В Puppet все программы, написанные на языке программирования Ruby и сохраненные с расширением .pp , называются манифестами . В общих чертах, все программы Puppet, созданные с целью создания или управления любым целевым хостом, называются манифестом. Все программы, написанные на Puppet, следуют стилю кодирования Puppet.

Суть Puppet — это способ объявления ресурсов и то, как эти ресурсы представляют их состояние. В любом манифесте пользователь может иметь коллекцию ресурсов различного типа, которые сгруппированы с использованием класса и определения.

В некоторых случаях манифест Puppet может даже иметь условное выражение для достижения желаемого состояния. Однако в конечном итоге все сводится к тому, чтобы убедиться, что все ресурсы определены и используются правильно, а определенный манифест при применении после преобразования в каталог способен выполнить задачу, для которой он был разработан.

Рабочий процесс файла манифеста

Кукольный манифест состоит из следующих компонентов —

-

Файлы (это обычные файлы, в которых Puppet не имеет ничего общего с ними, просто чтобы взять их и поместить в нужное место)

-

Ресурсы

-

Шаблоны (их можно использовать для создания файлов конфигурации на узле).

-

Узлы (все определения, относящиеся к клиентскому узлу, определены здесь)

-

Классы

Файлы (это обычные файлы, в которых Puppet не имеет ничего общего с ними, просто чтобы взять их и поместить в нужное место)

Ресурсы

Шаблоны (их можно использовать для создания файлов конфигурации на узле).

Узлы (все определения, относящиеся к клиентскому узлу, определены здесь)

Классы

Указывает на заметку

-

В Puppet все файлы манифеста используют Ruby в качестве языка кодирования и сохраняются с расширением .pp .

-

Оператор «import» во многих манифестах используется для загрузки файлов при запуске Puppet.

-

Для того чтобы импортировать все файлы, содержащиеся в каталоге, вы можете использовать оператор импорта другим способом, например, import «clients / *». Это позволит импортировать все файлы .pp внутри этого каталога.

В Puppet все файлы манифеста используют Ruby в качестве языка кодирования и сохраняются с расширением .pp .

Оператор «import» во многих манифестах используется для загрузки файлов при запуске Puppet.

Для того чтобы импортировать все файлы, содержащиеся в каталоге, вы можете использовать оператор импорта другим способом, например, import «clients / *». Это позволит импортировать все файлы .pp внутри этого каталога.

Письменные манифесты

Работа с переменными

При написании манифеста пользователь может определить новую переменную или использовать существующую переменную в любой точке манифеста. Puppet поддерживает различные типы переменных, но некоторые из них часто используются, такие как строки и массив строк. Помимо них, другие форматы также поддерживаются.

Пример строковой переменной

$package = "vim" package { $package: ensure => "installed" }

Использование циклов

Циклы используются, когда нужно пройти несколько итераций на одном и том же наборе кода, пока не будет выполнено определенное условие. Они также используются для выполнения повторяющихся задач с различным набором значений. Создание 10 заданий для 10 разных вещей. Можно создать одну задачу и использовать цикл для повторения задачи с разными пакетами, которые нужно установить.

Чаще всего массив используется для повторения теста с разными значениями.

$packages = ['vim', 'git', 'curl'] package { $packages: ensure => "installed" }

Использование условных выражений

Puppet поддерживает большую часть условной структуры, которую можно найти в традиционных языках программирования. Условие может использоваться для динамического определения, выполнять ли конкретную задачу или набор кода должен выполняться. Например if / else и case. Кроме того, такие условия, как execute, также поддерживают атрибуты, которые работают как условие, но принимают только вывод команды в качестве условия.

if $OperatingSystem != 'Linux' { warning('This manifest is not supported on this other OS apart from linux.') } else { notify { 'the OS is Linux. We are good to go!': } }

Кукольный — Модуль

В Puppet модуль может быть определен как набор ресурсов, классов, файлов, определений и шаблонов. Puppet поддерживает простое перераспределение модулей, что очень полезно при модульности кода, поскольку можно написать указанный универсальный модуль и использовать его несколько раз с минимальными изменениями кода. Например, это включит конфигурацию сайта по умолчанию в / etc / puppet, а модули, поставляемые собственно Puppet, находятся в / etc / share / puppet.

Конфигурация модуля

В любом модуле Puppet у нас есть два раздела, которые помогают определить структуру кода и управлять деноминациями.

-

Путь поиска модулей настраивается с использованием разделенного двоеточиями списка каталогов в puppetmasterd или masterd , последнем разделе главного файла конфигурации Puppet с параметром modulepath .

Путь поиска модулей настраивается с использованием разделенного двоеточиями списка каталогов в puppetmasterd или masterd , последнем разделе главного файла конфигурации Puppet с параметром modulepath .

[puppetmasterd] ... modulepath = /var/lib/puppet/modules:/data/puppet/modules

-

Настройки контроля доступа для модулей файлового сервера в fileserver.conf, конфигурация пути для этого модуля всегда игнорируется, и при указании пути будет выдано предупреждение.

Путь поиска можно добавить во время выполнения, установив переменную среды PUPPETLAB, которая также должна быть разделенным двоеточиями списком переменных.

Путь поиска можно добавить во время выполнения, установив переменную среды PUPPETLAB, которая также должна быть разделенным двоеточиями списком переменных.

Настройки контроля доступа для модулей файлового сервера в fileserver.conf, конфигурация пути для этого модуля всегда игнорируется, и при указании пути будет выдано предупреждение.

Модули Источник

Puppet поддерживает другое место для хранения модулей. Любой модуль может храниться в другой файловой системе любого конкретного компьютера. Однако все пути, в которых хранятся модули, должны быть указаны в переменной конфигурации, известной как modulepath, которая в общем случае является переменной пути, где Puppet сканирует все каталоги модулей и загружает их при загрузке.

Разумный путь по умолчанию может быть настроен как —

/etc/puppet/modules:/usr/share/puppet:/var/lib/modules.

В качестве альтернативы каталог / etc / puppet может быть установлен как специальный анонимный модуль, который всегда ищется первым.

Наименование модуля

Puppet следует тем же стандартам именования конкретного модуля, где имя модуля должно быть обычными словами, соответствующими [- \\ w +] (буква, слово, число, подчеркивание и тире) и не содержащими разделитель пространства имен:: или /. Хотя это может быть разрешено в отношении иерархий модулей, для новых модулей оно не может быть вложенным.

Модуль Внутренняя Организация

Когда пользователь создает новый модуль в Puppet, он следует той же структуре и содержит манифест, распределенный файл, плагины и шаблоны, расположенные в определенной структуре каталогов, как показано в следующем коде.

MODULE_PATH/

downcased_module_name/

files/

manifests/

init.pp

lib/

puppet/

parser/

functions

provider/

type/

facter/

templates/

README

Всякий раз, когда модуль создается, он содержит файл манифеста init.pp в указанном месте исправления в каталоге манифестов. Этот файл манифеста является файлом по умолчанию, который выполняется первым в любом конкретном модуле и содержит коллекцию всех классов, связанных с этим конкретным модулем. Дополнительный файл .pp можно добавить прямо в папку манифестов. Если мы добавляем дополнительные файлы .pp, они должны быть названы в честь класса.

Одной из ключевых особенностей, достигаемых с помощью модулей, является совместное использование кода. Модуль по своей природе должен быть автономным, что означает, что нужно иметь возможность включать любой модуль из любого места и помещать его в путь к модулю, который загружается при загрузке Puppet. С помощью модулей можно получить модульность в кодировании инфраструктуры Puppet.

пример

Рассмотрим модуль autofs, который устанавливает фиксированную карту auto.homes и генерирует auto.master из шаблонов.

class autofs { package { autofs: ensure => latest } service { autofs: ensure => running } file { "/etc/auto.homes": source => "puppet://$servername/modules/autofs/auto.homes" } file { "/etc/auto.master": content => template("autofs/auto.master.erb") } }

Файловая система будет иметь следующие файлы.

MODULE_PATH/ autofs/ manifests/ init.pp files/ auto.homes templates/ auto.master.erb

Модуль Поиск

Puppet следует предварительно определенной структуре, в которой он содержит несколько каталогов и подкаталогов в определенной структуре. Эти каталоги содержат файлы различного типа, которые требуются модулю для выполнения определенных действий. Небольшое закулисное волшебство гарантирует, что правильный файл связан с правильным контекстом. Все поиски модуля находятся в модульном пути, разделенном двоеточиями списке каталогов.

Для ссылок на файл на файловом сервере используется аналогичная ссылка, так что ссылка на puppet: //$servername/modules/autofs/auto.homes преобразуется в файл autofs / files / auto.homes в пути модуля.

Чтобы сделать модуль пригодным для использования как с клиентом командной строки, так и с мастером марионеток, можно использовать URL-адрес пути from puppet: ///. т.е. URL без явного имени сервера. Такие URL немного различаются в Puppet и puppetd . Puppet ищет бессерверный URL в локальной файловой системе.

Поиск в файлах шаблонов осуществляется аналогично манифесту и файлам: упоминание шаблона («autofs / auto.master.erb») заставит puppetmaster сначала найти файл в $ templatedir / autofs / auto.master.erb, а затем autofs / templates / auto.master.erb в пути к модулю. С Puppet-версиями всего под Puppet он доступен для использования. Это называется автоматической загрузкой модуля. Puppet попытается автоматически загрузить классы и определения из модуля.

Кукольный — Файловый сервер

Puppet следует концепции клиента и сервера, где один компьютер в установке работает как серверный компьютер с запущенным на нем программным обеспечением Puppet, а остальные работают как клиент с запущенным программным обеспечением агента Puppet. Эта функция файлового сервера помогает копировать файлы на нескольких компьютерах. Эта функция функции обслуживания файлов в Puppet входит в состав центрального демона Puppet. Puppetmasterd и клиентская функция играют ключевую роль в поиске атрибутов файла как объекта файла.

class { 'java': package => 'jdk-8u25-linux-x64', java_alternative => 'jdk1.8.0_25', java_alternative_path => '/usr/java/jdk1.8.0_25/jre/bin/java' }

Как и в приведенном выше фрагменте кода, функции обслуживания файлов Puppet абстрагируют топологию локальной файловой системы, поддерживая модуль файловой службы. Мы будем указывать модуль обслуживания файлов следующим образом.

“puppet://server/modules/module_name/sudoers”

Формат файла

В структуре каталогов Puppet по умолчанию конфигурация файлового сервера находится в каталоге /etc/puppet/fileserver.config. Если пользователь желает изменить этот путь к файлу конфигурации по умолчанию, это можно сделать с помощью нового флага конфигурации для puppetmasterd . Файл конфигурации напоминает INI-файлы, но не точно такой же.

[module] path /path/to/files allow *.domain.com deny *.wireless.domain.com

Как показано в приведенном выше фрагменте кода, все три параметра представлены в файле конфигурации. Название модуля несколько в скобках. Путь является единственным обязательным параметром. Параметр безопасности по умолчанию запрещает весь доступ, поэтому, если разрешенные строки не указаны, модуль, который будет настроен, будет доступен любому.

Путь может содержать любой или все% d,% h и% H, которые динамически заменяются его доменным именем, именем хоста и полным именем хоста. Все они взяты из SSL-сертификата клиента (поэтому будьте осторожны, если есть несоответствие имени хоста и имени сертификата). Это полезно при создании модулей, в которых файлы каждого клиента хранятся совершенно отдельно. Пример для приватных ключей хоста.

[private] path /data/private/%h allow *

В приведенном выше фрагменте кода код пытается найти файл /private/file.txt с клиента client1.vipin.com . Он будет искать его в /data/private/client1/file.txt, а тот же запрос для client2.vipin.com попытается получить файл /data/private/client2/file.txt на файловом сервере.

Безопасность

Puppet поддерживает две основные концепции защиты файлов на файловом сервере Puppet. Это достигается путем предоставления доступа к определенным файлам и отказа в доступе к тем, которые не требуются. По умолчанию Puppet не разрешает доступ ни к одному из файлов. Это должно быть определено явно. Формат, который можно использовать в файлах для разрешения или запрета доступа, заключается в использовании IP-адреса, имени или глобального разрешения.

Если клиент не подключен к файловому серверу Puppet напрямую, например, с использованием обратного прокси-сервера и Mongrel, то файловый сервер будет видеть все подключения как с прокси-сервера, а не клиента Puppet. В указанных выше случаях ограничение имени хоста на основе имени хоста является наилучшей практикой.

При определении структуры файла следует отметить один ключевой момент: все операторы deny анализируются перед оператором allow. Следовательно, если какой-либо оператор deny совпадает с хостом, то этому хосту будет отказано, и если в следующих файлах не будет записан оператор allow, то хост будет отклонен. Эта функция помогает установить приоритет любого конкретного сайта.

Имя хоста

В любой конфигурации файлового сервера имя хоста файла можно указать двумя способами: либо с использованием полного имени хоста, либо путем указания полного имени домена с использованием подстановочного знака *, как показано в следующем примере.

[export] path /usr allow brcleprod001.brcl.com allow *.brcl.com deny brcleprod002.brcl.com

Айпи адрес